Fusionner les identités : Protéger les systèmes de gestion des identités et des accès lors des fusions et acquisitions

L'IAM est essentielle pour protéger les données critiques, fournir un accès transparent à toutes les équipes pendant et après une fusion, et garantir la conformité réglementaire.

Dans ce dernier numéro de une série de blogs sur la GIA en trois parties, nous examinerons pourquoi la GIA est vitale dans les fusions et acquisitions, les défis et les risques encourus, et les approches de gestion des identités dans les deux entités. Nous décrirons également les meilleures pratiques pour gérer les systèmes IAM en fusionnant complètement les solutions IAM ou en continuant à maintenir des solutions séparées.

Pourquoi la gestion des identités est importante dans les fusions

Qu'est-ce que les identités dans l'IAM ?

L'IAM définit qui a accès à des données, systèmes et réseaux spécifiques et comment ils peuvent y accéder. Les identités sont le fondement de l'accès sécurisé, car elles relient les utilisateurs aux rôles et aux autorisations dans le paysage numérique d'une organisation. Une gestion efficace des identités et des accès garantit que seules les personnes autorisées peuvent accéder aux ressources sensibles, ce qui en fait un élément essentiel du cadre de sécurité de toute organisation.

Pourquoi la gestion des identités et des accès est essentielle lors des fusions et acquisitions

Lorsque deux entreprises fusionnent, il en va de même pour leurs ensembles uniques d'utilisateurs, de systèmes, d'applications et de politiques d'accès. Sans une planification minutieuse de l'IAM, une fusion et acquisition peut exposer des vulnérabilités, augmenter le risque d'accès non autorisé et perturber les opérations pour les employés et les clients. Par exemple, lors de la fusion des deux systèmes IAM, si les politiques d'accès, y compris les adresses IP ou les zones de réseau, ne sont pas modifiées pour intégrer les nouvelles zones de réseau de l'autre entité, plusieurs utilisateurs ne pourront pas accéder aux applications et aux services essentiels.

Défis majeurs de la gestion des identités dans les fusions et acquisitions

- Data Integration Difficulties

Les différents systèmes IAM fonctionnent avec leurs propres protocoles, configurations et structures de données. Par exemple, une entreprise peut s'appuyer sur une combinaison de Microsoft Entra ID (anciennement Azure Active Directory) et d'Active Directory (AD), tandis qu'une autre utilise Okta Workforce Identity Cloud (WIC). L'intégration des données d'identité provenant de ces systèmes très différents est complexe, car elles peuvent avoir des formats, des attributs et des protocoles de sécurité incompatibles.

Les complexités du contrôle d'accès

La GIA dans les fusions et acquisitions implique la synchronisation des contrôles d'accès entre les systèmes afin d'empêcher tout utilisateur de bénéficier d'un accès privilégié excessif ou insuffisant. Garantir des autorisations d'accès appropriées pour tous les employés sur deux systèmes est un défi de taille, car les différents rôles, niveaux d'autorisation et politiques de sécurité peuvent varier entre les deux identités.

- Risques de conformité

Les exigences réglementaires varient selon les régions et les secteurs d'activité. Lors de la fusion des systèmes IAM, ils doivent prendre en compte la conformité dans toutes les normes applicables, telles que GDPR, HIPAA et autres. Le maintien d'une conformité cohérente dans les deux systèmes IAM ou dans le nouveau système IAM fusionné réduit le risque de sanctions juridiques et garantit une gestion sécurisée des données. - Perturbations de l'expérience utilisateur

Quelle que soit la fusion entre deux entreprises, les employés ont toujours besoin d'un accès cohérent aux outils et applications essentiels pour rester productifs. Les problèmes d'IAM peuvent perturber l'accès aux ressources, en particulier lorsque les utilisateurs sont confrontés à de nouveaux protocoles, interfaces et politiques de sécurité. Une expérience IAM transparente minimise la frustration des utilisateurs et garantit un effet minimal sur leur productivité.

Risques d'une mauvaise gestion de l'IAM dans les fusions et acquisitions

- Vulnérabilités en matière de sécurité:

Les politiques d'IAM mal alignées, en particulier lorsque vous gérez deux solutions d'IAM différentes, ouvrent la voie à des accès non autorisés. Cela peut conduire à des violations de données généralisées qui entraînent des amendes réglementaires substantielles. Une mauvaise gestion de l'IAM peut exposer les systèmes et les données aux attaquants, ce qui conduit à des attaques telles que les ransomwares. - Perturbations opérationnelles:

Si les systèmes IAM ne sont pas correctement alignés, les employés peuvent avoir du mal à accéder aux applications et aux données nécessaires, ce qui entraîne une perte de productivité et des retards dans les processus métier essentiels. - Augmentation des coûts:

Le temps et les coûts nécessaires à la gestion de systèmes IAM distincts ou mal fusionnés peuvent rapidement grimper, nécessitant des efforts manuels supplémentaires et davantage d'outils. Les dommages financiers peuvent encore augmenter en raison des temps d'arrêt opérationnels, de la perte de clients et des attaques dues aux failles de sécurité.

Approches pour gérer l'IAM dans les fusions et acquisitions

La gestion de la fusion des processus IAM pour équilibrer la sécurité et l'efficacité opérationnelle peut se faire de plusieurs façons :

- Systèmes IAM séparés mais interopérables

Cette stratégie conserve deux systèmes IAM distincts tout en veillant à ce qu'ils fonctionnent ensemble. Par exemple, si l'une des organisations utilise Microsoft Entra ID et l'autre utilisant Okta WIC, elles peuvent continuer de la même manière. Grâce aux fédérations d'identité et à l'authentification unique (SSO), les employés des deux organisations peuvent accéder aux ressources à travers les systèmes sans avoir besoin de plusieurs identifiants. D'autres configurations, telles que le provisionnement des utilisateurs, l'attribution des rôles et les politiques d'accès, peuvent continuer à être gérées à partir de chacun des systèmes individuels. - Dual IAM with Integration Layers

L'utilisation d'outils d'orchestration IAM avec deux solutions IAM distinctes permet de créer une couche virtuelle qui relie les deux systèmes. Ces outils permettent la compatibilité et la gestion sans qu'il soit nécessaire de procéder à une fusion complète. Ils fournissent un "tissu d'identité" à travers les deux systèmes IAM, facilitant un accès transparent tout en gardant chaque système intact et indépendant. Cette approche est particulièrement utile lorsque des facteurs juridiques ou opérationnels nécessitent de conserver des systèmes IAM distincts. - Fusion des systèmes IAM

Une fusion complète des systèmes IAM est parfois la meilleure solution, en particulier pour des raisons de simplicité et d'économies à long terme. Ce processus nécessite une planification minutieuse et exige un investissement initial plus important en termes de temps, de coûts et d'efforts. Cependant, en consolidant toutes les identités, tous les rôles et tous les contrôles d'accès dans un seul système IAM, les organisations obtiennent un contrôle d'accès unifié, des protocoles de sécurité rationalisés et une gestion simplifiée à long terme. La migration des utilisateurs, des groupes, des rôles, des applications et des politiques d'une solution à l'autre nécessite une expertise dans les deux systèmes. Par exemple, pour migrer les données et les configurations IAM d'Okta WIC vers Microsoft Entra ID, il faudrait une personne qui comprenne parfaitement les deux structures de données.

Chacune de ces approches offre des avantages et des considérations distincts, en fonction des objectifs de l'organisation, des exigences réglementaires et des ressources disponibles.

Points clés pour une gestion efficace de l'IAM dans les fusions et acquisitions

Plusieurs points sont à prendre en compte pour une gestion efficace de l'IAM dans les fusions et acquisitions, notamment pour assurer la communication et la synchronisation entre les composants clés :

- Single Sign-On (SSO)

La mise en œuvre d'un SSO unifié garantit aux employés un accès simplifié aux applications, aux systèmes et aux données dans les deux organisations, ce qui réduit la fatigue liée à la connexion et minimise le risque d'un accès non autorisé. Le SSO permet aux employés de passer d'un système à l'autre sans avoir à se réauthentifier. - Une authentification multifactorielle cohérente

La normalisation et l'alignement des politiques d'authentification multifactorielle dans les deux systèmes IAM renforcent la sécurité dans l'ensemble de l'organisation. Des outils tels que Microsoft Entra ID et Okta WIC prennent en charge l'AMF, de sorte que les organisations doivent décider d'appliquer l'AMF sur l'un des systèmes ou sur les deux. L'uniformité des politiques MFA aide à prévenir les accès non autorisés et à maintenir les normes de sécurité sur tous les points d'accès. - Automatisation du provisionnement et du déprovisionnement

Le provisionnement et le déprovisionnement aident à réduire la charge de travail des équipes informatiques et à garantir un accès rapide aux nouveaux employés, tout en révoquant en toute sécurité l'accès des employés qui quittent l'organisation. Avec l'ajout de nouvelles applications, de nouveaux systèmes, de nouveaux appareils et de nouvelles données à la suite d'une fusion-acquisition, il est important de s'assurer que les flux de travail de provisionnement et de déprovisionnement sont en place dans l'ensemble du paysage combiné. - Contrôle d'accès basé sur les rôles (RBAC)

Les politiques RBAC standardisées dans les systèmes IAM réduisent le risque de comptes sur-privilégiés et protègent les données sensibles. Il est important d'établir des rôles communs dans les systèmes IAM afin de garantir la sécurité des systèmes, des applications et des données. Les lacunes dans les politiques RBAC dues à un manque de planification et à une mauvaise mise en œuvre peuvent ouvrir la voie à de graves risques de sécurité qui peuvent donner aux attaquants un accès privilégié aux systèmes et aux données critiques. - Les journaux d'audit et le suivi de la conformité

Le maintien d'une surveillance et de journaux d'audit centralisés permet aux organisations fusionnées de suivre les événements d'accès et les activités des utilisateurs sur les deux systèmes, ce qui facilite le respect des exigences réglementaires en matière d'audit en tant qu'entité unique. En consolidant les journaux d'audit, les organisations peuvent conserver une visibilité sur les actions des utilisateurs, ce qui améliore la conformité et protège l'intégrité des données.

Sauvegarde et récupération des données IAM : Assurer la résilience de l'IAM pendant et après les fusions et acquisitions

La sauvegarde et la récupération des données sont cruciales pour les systèmes IAM, en particulier dans le contexte des fusions et acquisitions. Plusieurs problèmes et erreurs peuvent survenir lors de la consolidation des processus et politiques IAM entre deux organisations. Le maintien de sauvegardes sûres et rapidement récupérables garantit la résilience et la continuité opérationnelle pendant et après une fusion-acquisition.

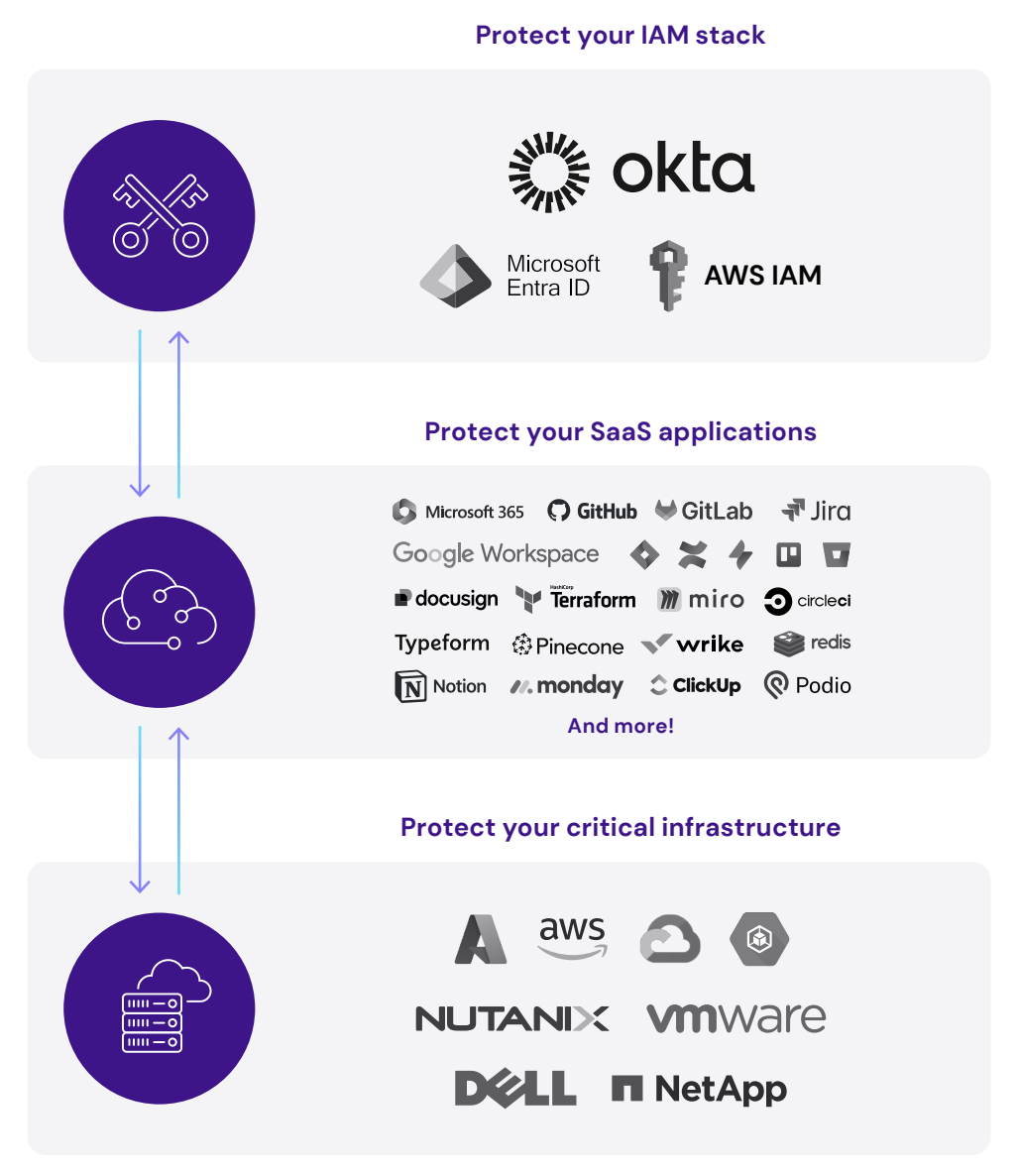

HYCU est la seule solution de protection des données avec une protection IAM complète, y compris Microsoft Entra ID, Okta Workforce Identity Cloud (WIC), Okta Customer Identity Cloud (CIC), et AWS Identity and Access Management (IAM) - le tout à partir d'une vue unique.

En protégeant vos données IAM avec HYCU R-Cloud™, vous obtenez :

- Restauration des données en un clic de l'ensemble de votre locataire ou d'un seul élément

- Sauvegardes sur pilote automatique avec des politiques de sauvegarde flexibles qui fonctionnent 24/7

- Sécurité, immuables hors site vers des buckets S3 dont vous êtes propriétaire

- Cross-instance pour la reprise après sinistre et les tests sûrs

Visibilité complète du patrimoine de données à l'aide d'Okta et/ou d'Entra ID pour identifier les lacunes en matière de protection des données dans votre paysage numérique

- Protection complète des données IAM pour votre pile IAM à partir d'une vue unique

Conclusion

Avec les fusions et acquisitions, la gestion efficace de l'IAM est cruciale pour la protection de vos données, la gestion efficace de l'IAM est cruciale pour protéger les données sensibles, assurer la continuité des opérations et maintenir la conformité. Chaque approche de l'IAM - qu'il s'agisse de fusionner, de conserver des systèmes distincts ou de mettre en œuvre l'orchestration - nécessite un examen minutieux de la sécurité, de l'expérience utilisateur et des exigences réglementaires.

Une stratégie IAM proactive permet de relever les défis de l'intégration, d'empêcher les accès non autorisés et d'assurer une productivité ininterrompue. Au fur et à mesure que les entreprises avancent dans leur parcours de fusion et d'acquisition, la protection des données et des politiques d'identité critiques est une étape cruciale pour assurer une résilience à long terme.

Additional Resources

Obtenez les dernières informations et mises à jour

By submitting, I agree to the HYCU Subscription Agreement , Terms of Usage , and Privacy Policy .