La conformité DORA en toute simplicité

Tout ce dont vous avez besoin pour vous mettre en conformité avec la loi DORA.

Qu'est-ce que DORA ?

La loi sur la résilience opérationnelle numérique : Une réponse au risque de tiers et à la perturbation globale.

Le QUOI

DORA vise à protéger les institutions financières de l'UE contre les cybermenaces, à renforcer leur résilience et à garantir une reprise rapide après une interruption des activités informatiques. Il établit des normes de sécurité numérique unifiées dans tous les États membres, renforçant ainsi la capacité du secteur à relever les défis liés aux TIC et favorisant une résilience opérationnelle de haut niveau dans l'ensemble de l'UE.

Le pourquoi

Le secteur financier est confronté à une vague de cyber-attaques sophistiquées, les pirates exploitant les vulnérabilités des fournisseurs tiers et des chaînes d'approvisionnement. Les organisations sont donc exposées à des risques de violations et de perturbations. L'Union européenne demande aux institutions financières d'accorder la priorité à la cyber-résilience.

DORA Scope

Organisations touchées par DORA

Image

Qui doit se conformer à la loi DORA ?

- Banques, entreprises d'investissement

- Établissements de crédit, services de notation

- Plateformes de crowdfunding

- Analyse de données, services TIC de tiers, fournisseurs de crypto-actifs

Six piliers du DORA

- Gestion des risques liés aux TIC

Mettre en œuvre un cadre solide de gestion des risques liés aux TIC, y compris des stratégies, des politiques et des outils permettant d'identifier, de protéger, de détecter, de répondre et de récupérer les risques liés aux TIC. - Rapport d'incidents liés aux TIC

Établir et mettre en œuvre un processus de gestion pour surveiller, enregistrer et signaler les incidents importants liés aux TIC aux autorités compétentes dans les délais spécifiés. - Tests de résilience opérationnelle numérique

Mener des tests réguliers de leurs systèmes et contrôles TIC, y compris des évaluations de vulnérabilité, des tests de pénétration et des tests fondés sur des scénarios. - Gestion des risques liés aux tiers fournisseurs de services TIC

Gérer les risques associés aux tiers fournisseurs de services TIC, y compris les fournisseurs essentiels, au moyen d'accords contractuels solides et d'une surveillance continue. - Échange d'informations

Échange de renseignements et d'informations sur les cybermenaces entre les entités financières afin d'améliorer la résilience de l'ensemble du secteur. - Gestion des risques liés aux TIC pour les principaux fournisseurs tiers

Les fournisseurs tiers de services TIC essentiels aux entités financières seront soumis à un cadre de surveillance afin de garantir qu'ils respectent certaines normes de résilience opérationnelle numérique.

Customer Loyalty

HYCU is a Leader in SaaS Backup Software

Read why HYCU customers love our simple, flexible data protection software and have ranked us as a leader in SaaS Backup on G2, the world's largest tech marketplace.

Couverture des TIC

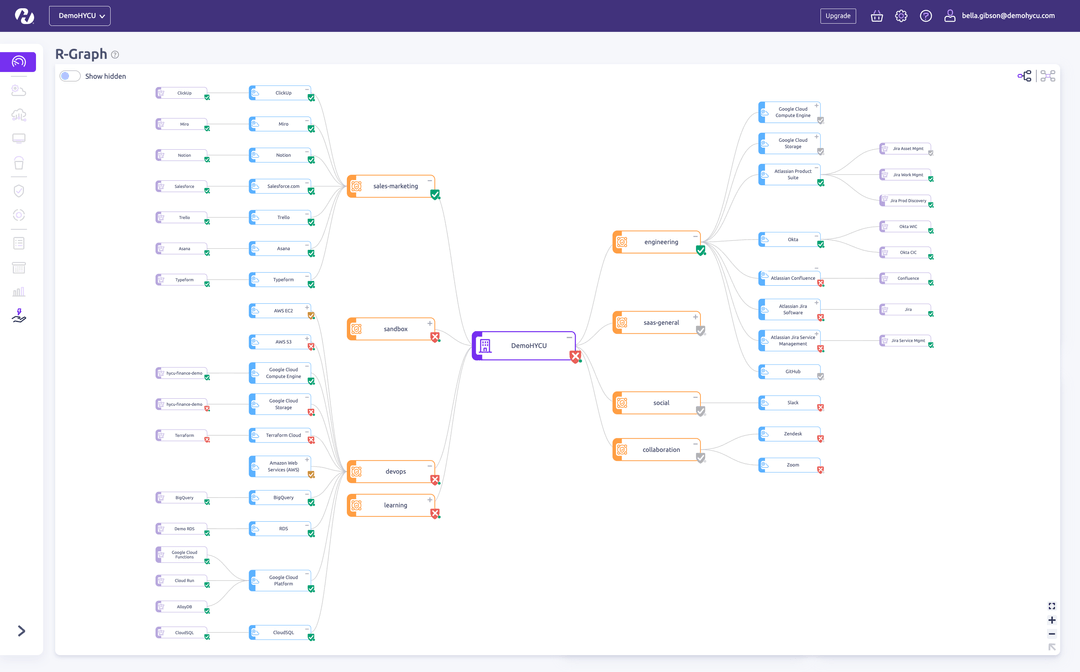

HYCU R-Cloud™ : La plus large couverture TIC en matière de protection des données

Reconnaissant depuis longtemps le risque des services et applications tiers, HYCU a été le pionnier de la protection des TIC, où qu'elles se trouvent. HYCU R-Cloud™ offre une plateforme unifiée pour voir, gérer et protéger les applications et les données critiques dans l'ensemble de votre organisation.

Image

Visualisez vos TIC, mettez en évidence les services non protégés

- Visualisez l'ensemble de votre patrimoine de données - applications et services dans toute votre organisation

- Exposez les TIC sans

- Politiques de sauvegarde

- Stockage hors site

- Recouvrement basé sur l'interface utilisateur

- Immédiatement commencer à protéger les applications et surveiller visuellement la protection et la conformité

.

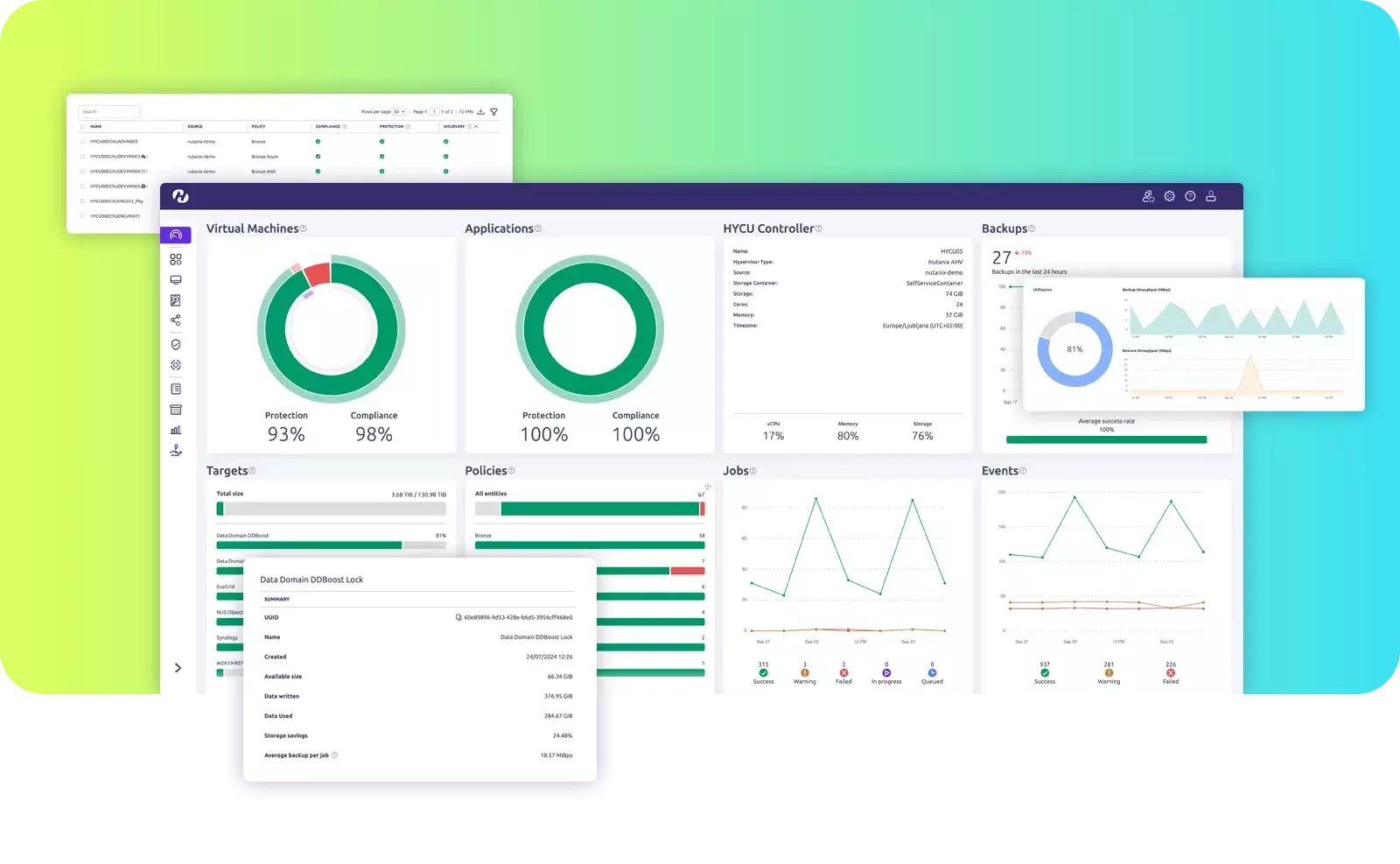

Image

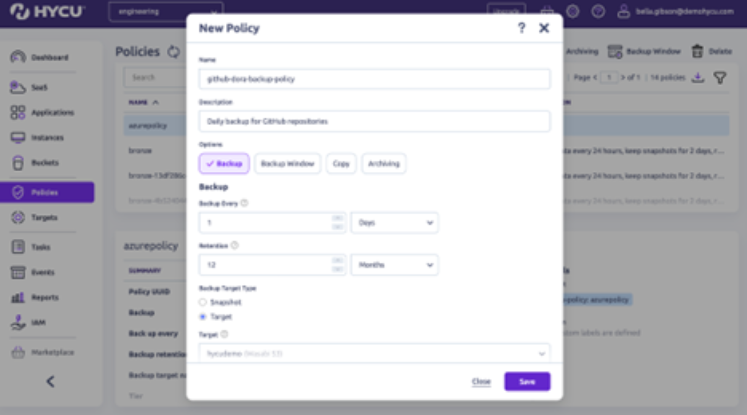

Sauvegardes automatisées et conformes à DORA

- Assigner des sauvegardes en un clic

- S'assurer que les sauvegardes fonctionnent 24 heures sur 24 et 7 jours sur 7

- Modifier les fréquences de sauvegarde en fonction de la proportionnalité

- S'informer de toutes les activités et de tous les événements de sauvegarde

Image

Sauvegardes contrôlées par le client : Hors site et à l'abri des ransomwares

- Stockage automatique des sauvegardes dans un emplacement hors site logiquement séparé

- Stockage des données dans Amazon S3, Azure Blob, Google Cloud et d'autres cibles de stockage compatibles S3

- Mise en service de sauvegardes immuables compatibles WORM

- Stockage des données de quelques jours à plusieurs années

.

Image

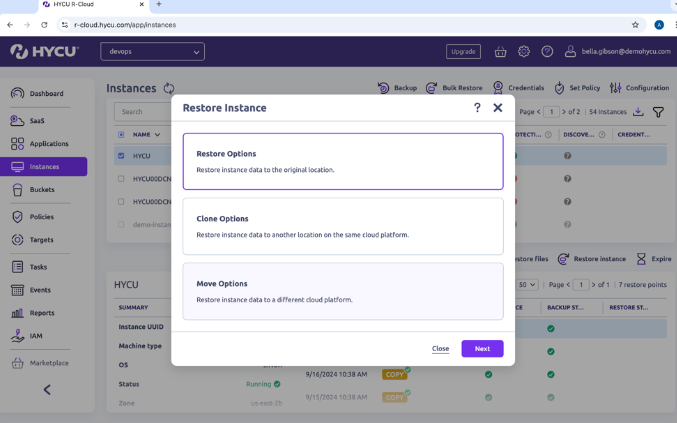

Tests de récupération et de résilience démontrables

- Opérations de restauration en un clic des VM, des instances et des applications en nuage

- Reprise après sinistre intégrée, avec basculement vers le nuage et restauration interrégionale dans le nuage

- Restauration au niveau des fichiers et de la configuration dans les applications as-a-service

- Suivi complet des événements et journaux d'audit pour l'ensemble des opérations de sauvegarde et de restauration

Fidélisation de la clientèle

Découvrez comment nous aidons nos clients dans le secteur financier.

En savoir plus sur les exigences du DORA

et gardez une longueur d'avance pour assurer la conformité avant la date limite de janvier !

Demandez une démonstration

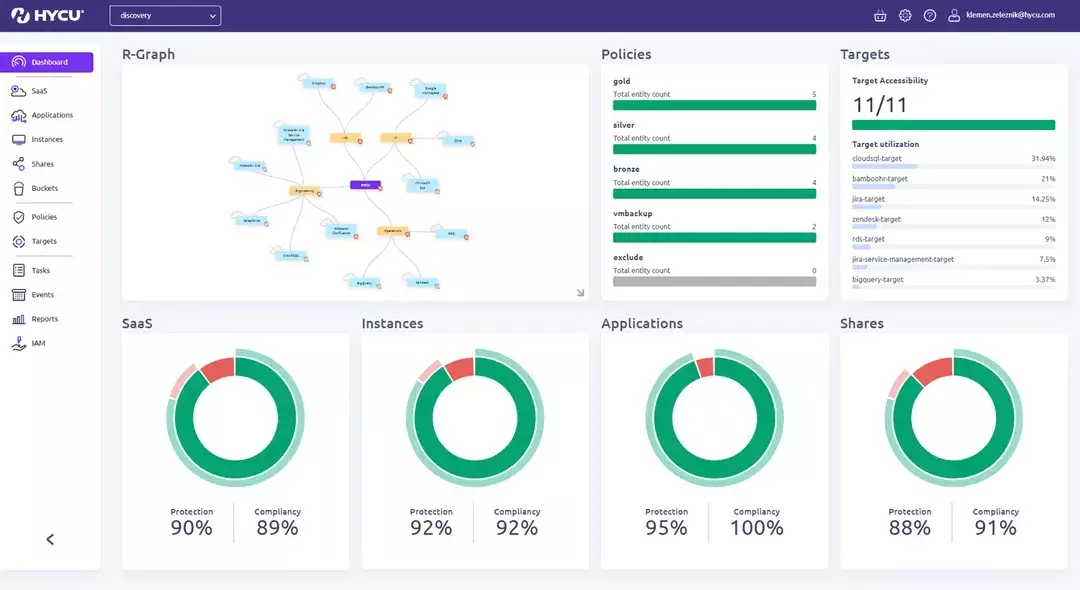

HYCU peut vous aider à répondre aux exigences les plus strictes de DORA.

Image

Avec des politiques unifiées, une séparation logique des sauvegardes et un contrôle total du client sur les emplacements de stockage, vous aurez tout ce dont vous avez besoin pour rester conforme et protéger ce qui compte le plus !