アイデンティティの統合合併・買収におけるIAMシステムの保護

M&Aは、企業の成長、多様化、競争力強化のための一般的な手段となっています。M&A 活動というと、公開買付け、運転資金契約、クローズ後の義務、成長、多様化、市場シェアの拡大など、多くの項目を思い浮かべがちです。しかし、このプロセスにおいて重要でありながら過小評価されがちなのが、アイデンティティ・アクセス管理(IAM)です。IAMは、重要なデータを保護し、合併中および合併後にすべてのチームにシームレスなアクセスを提供し、規制コンプライアンスを確保するために不可欠です。

3回にわたるIAMブログシリーズの最新版では、M&AでIAMが不可欠な理由、課題とリスク、2つの企業間のID管理のアプローチについて説明します。また、IAMソリューションを完全に統合するか、別々のソリューションを維持し続けるかによって、IAMシステムを管理するためのベストプラクティスについても概説します。

M&Aでアイデンティティ管理が重要な理由

IAMにおけるアイデンティティとは

IAMは、特定のデータ、システム、ネットワークにアクセスできるのは誰か、また、どのようにアクセスできるかを定義します。IDは、組織のデジタルランドスケープ内でユーザーを役割と権限に結びつけるため、安全なアクセスの基礎となります。効果的なIAMは、許可された個人だけが機密性の高いリソースにアクセスできるようにするため、あらゆる組織のセキュリティフレームワークの重要な要素になります。

M&A時にIAMが重要な理由

2つの企業が合併すると、固有のユーザー、システム、アプリケーション、アクセスポリシーのセットも合併します。慎重なIAM計画がなければ、M&Aによって脆弱性が露呈し、不正アクセスのリスクが高まり、従業員と顧客の両方の業務が中断する可能性があります。

たとえば、2つのIAMシステムを統合する際に、IPアドレスやネットワークゾーンを含むアクセスポリシーを、もう一方の企業の新しいネットワークゾーンを組み込むように変更しなければ、複数のユーザーが重要なアプリケーションやサービスにアクセスできなくなります。

M&Aにおけるアイデンティティ管理の主な課題

- Data Integration Difficulties

異なるIAMシステムは独自のプロトコルで動作します、構成やデータ構造で運用されます。たとえば、ある企業はMicrosoft Entra ID(旧Azure Active Directory)とActive Directory(AD)の組み合わせに依存しているかもしれませんし、別の企業はOkta Workforce Identity Cloud(WIC)を使用しているかもしれません。これらの非常に異なるシステムからの ID データを統合することは、互換性のないフォーマット、属性、およびセキュリティ プロトコルを持つ可能性があるため、複雑です。

- アクセス制御の複雑さ

M&AにおけるIAMでは、システム間でアクセス制御を同期させ、あらゆるユーザーへの過剰または過小な特権アクセスを防止します。さまざまな役割、アクセス許可のレベル、およびセキュリティ・ポリシーが2つのID間で異なる可能性があるため、2つのシステム間で全従業員に適切なアクセス許可を確保することは重要な課題です。

- コンプライアンスリスク

地域や業界によって、規制要件はさまざまです。IAMシステムを統合する際には、GDPR、HIPAAなど、適用されるすべての基準におけるコンプライアンスを考慮する必要があります。両方のIAMシステムまたは新しい統合IAMシステムで一貫したコンプライアンスを維持することで、法的処罰のリスクを軽減し、安全なデータ管理を実現します。 - ユーザー・エクスペリエンスの中断

2つの企業の合併にかかわらず、従業員は常に、生産性を維持するために不可欠なツールやアプリケーションへの一貫したアクセスを必要とします。特にM&A中は、ユーザーが新しいセキュリティプロトコル、インターフェイス、ポリシーに遭遇すると、IAMの問題によってリソースへのアクセスが中断される可能性があります。シームレスなIAMエクスペリエンスは、ユーザーのフラストレーションを最小限に抑え、生産性への影響を最小限に抑えます。

M&Aにおける不十分なIAM管理のリスク

- Security Vulnerabilities:

IAMポリシーの不一致、特に2つの異なるIAMソリューションを管理する場合、不正アクセスへの扉を開いてしまいます。これは、規制上の多額の罰金につながる広範なデータ侵害につながる可能性があります。 - 運用の中断:

IAMシステムが正しく調整されていない場合、従業員は必要なアプリケーションやデータへのアクセスに苦労し、生産性の低下や重要なビジネスプロセスの遅延につながる可能性があります。 - コストの増加:

別々の、またはうまく統合されていないIAMシステムを管理するための時間とコストは、手作業の追加やツールの追加を必要とし、すぐにエスカレートします。運用のダウンタイム、顧客離れ、セキュリティの抜け穴による攻撃により、金銭的な損害はさらに増大する可能性があります。 - 分離しているが相互運用可能なIAMシステム

この戦略では、2つの分離したIAMシステムを維持しながら、それらが確実に連携するようにします。たとえば、組織の一方が Microsoft Entra ID を使用し、もう一方が Okta WIC を使用している場合、同じことを続けることができます。IDフェデレーションとシングルサインオン(SSO)を通じて、両組織の従業員は、複数の認証情報を必要とすることなく、システム間のリソースにアクセスできます。 - 統合レイヤーによるデュアルIAM

2つの別々のIAMソリューションでIAMオーケストレーションツールを使用すると、両方のシステムをリンクする仮想レイヤーを作成できます。これらのツールは、完全な統合を必要とせずに互換性と管理を可能にします。2つのIAMシステムにまたがる「IDファブリック」を提供し、シームレスなアクセスを容易にすると同時に、各システムを無傷かつ独立した状態に保ちます。 - IAMシステムのマージ

IAMシステムの完全なマージは、特に長期的な簡素化とコスト削減のために、場合によっては最良のソリューションです。このプロセスには慎重な計画が必要で、当初は時間、コスト、労力の投資が必要になります。しかし、すべてのID、ロール、アクセス制御を単一のIAMシステムに統合することで、企業は統合されたアクセス制御、合理化されたセキュリティ・プロトコル、シンプルな管理を長期的に実現できます。ユーザー、グループ、ロール、アプリケーション、およびポリシーをあるソリューションから別のソリューションに移行するには、両方のシステムに関する専門知識が必要です。たとえば、Okta WIC から Microsoft Entra ID に IAM データと設定を移行するには、両方のデータ構造を完全に理解している人が必要です。

組織の目標、規制要件、利用可能なリソースに応じて、これらのアプローチにはそれぞれ明確な利点と考慮すべき点があります。

M&Aにおける効果的なIAM管理のための主な重点項目M&Aにおける効果的なIAM管理のために留意すべき点がいくつかあります。重要なコンポーネント間でのコミュニケーションと同期の確保などです。

- シングルサインオン(SSO)

統一されたSSOを導入することで、従業員は両組織にわたってアプリケーション、システム、データに合理的にアクセスできるようになり、ログインの疲労を軽減し、不正アクセスのリスクを最小限に抑えることができます。SSOにより、従業員は再認証することなくシステム間を移行することができます。 - 一貫した多要素認証(MFA)

両方のIAMシステムにわたってMFAポリシーを標準化し、整合させることで、組織全体のセキュリティを強化できます。Microsoft Entra IDやOkta WICのようなツールはMFAをサポートしているため、組織はどちらか一方のシステムでMFAを実施するか、両方のシステムで実施するかを決定する必要があります。 - プロビジョニングとデプロビジョニングの自動化

プロビジョニングとデプロビジョニングは、ITチームの作業負荷を軽減し、新規採用者の迅速なアクセスを確保するのに役立ちます。M&Aにより新しいアプリケーション、システム、デバイス、およびデータが追加された場合、統合されたランドスケープ全体でプロビジョニングとデプロビジョニングのワークフローを確実に実施することが重要です。 - 役割ベースのアクセス制御(RBAC)

IAMシステム全体で標準化されたRBACポリシーは、過剰な特権アカウントのリスクを減らし、機密データを保護します。システム、アプリケーション、およびデータのセキュリティを維持するには、IAMシステム全体で共通のロールを確立することが重要です。計画不足や不適切な実装によるRBACポリシーのギャップは、攻撃者に重要なシステムやデータへの特権的なアクセスを与える深刻なセキュリティリスクへの扉を開く可能性があります。 - 監査ログとコンプライアンス追跡

一元管理されたモニタリングと監査ログを維持することで、統合された組織は両方のシステムにわたってアクセスイベントとユーザーアクティビティを追跡できるようになり、単一のエンティティとして規制上の監査要件を満たすことが容易になります。

IAMデータのバックアップとリカバリ:

データのバックアップとリカバリは、特にM&Aの状況において、IAMシステムにとって非常に重要です。2つの組織間でIAMプロセスとポリシーを統合する際に、いくつかの問題やエラーが発生する可能性があります。安全かつ迅速にリカバリ可能なバックアップを維持することで、M&A中およびM&A後の回復力と運用の継続性が保証されます。

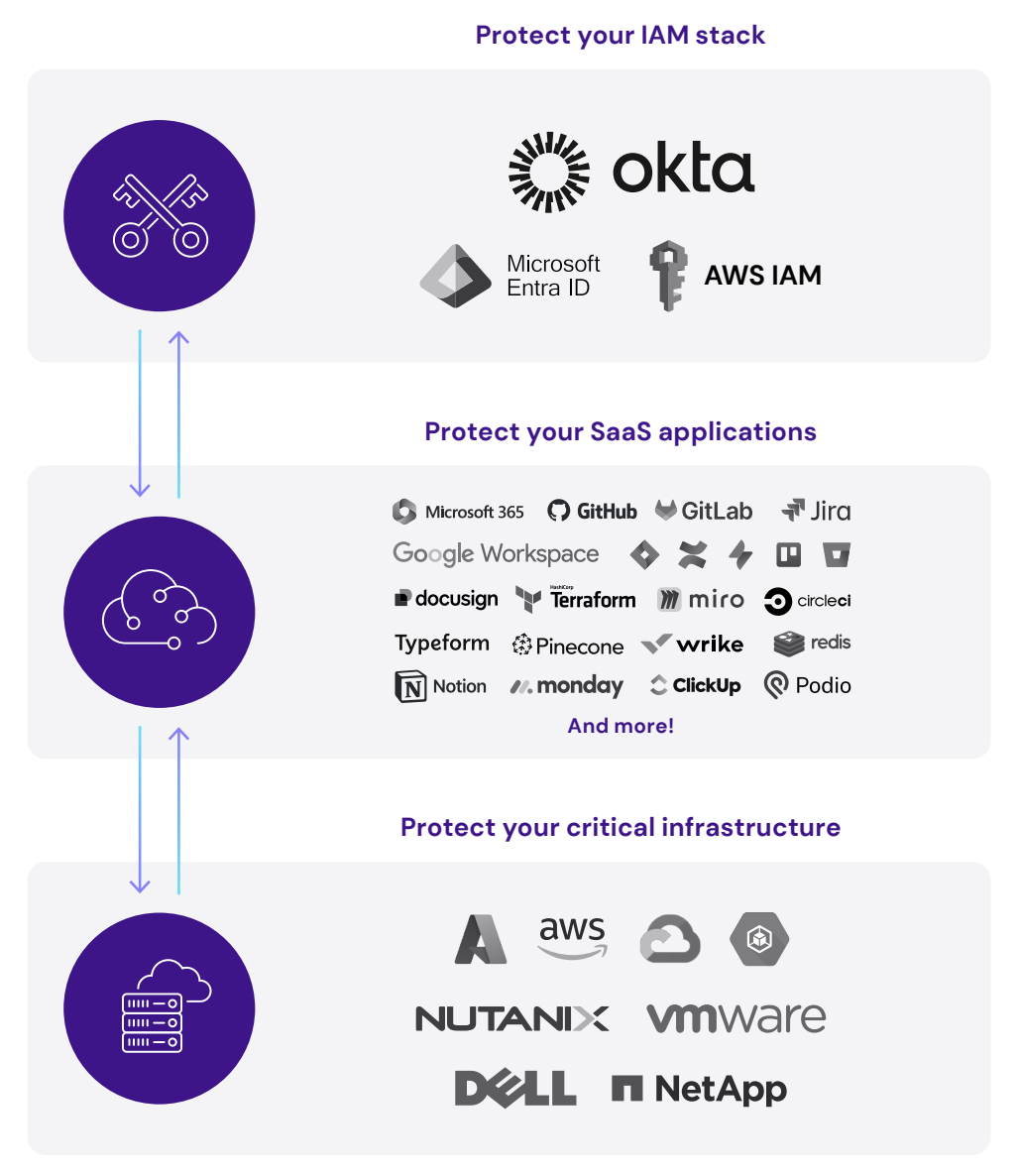

HYCUは、Microsoft Entra IDを含む、包括的なIAM保護を備えた唯一のデータ保護ソリューションです、Okta Workforce Identity Cloud (WIC)、Okta Customer Identity Cloud (CIC)、また、AWS Identity and Access Management (IAM) - すべてを単一のビューから見ることができます。

HYCU R-Cloud™でIAMデータを保護することで、以下のことが可能になります:

- ワンクリックでデータを復元

- 自動でバックアップ

- 柔軟なバックアップポリシーで24時間365日稼働

- 安全、オフサイトの不変バックアップを所有するS3バケットへ

- インスタンス間のデータリストア。インスタンス間のデータ復元によるディザスタリカバリや安全なテスト

- Okta や Entra ID を使用したデータエステートの完全な可視化により、デジタル環境全体のデータ保護ギャップを特定

- IAM スタックの包括的な IAM データ保護

結論

M&A に伴い、IAM を効果的に管理することは非常に重要です、IAMを効果的に管理することは、機密データを保護し、シームレスな運用を確保し、コンプライアンスを維持するために非常に重要です。IAMへの各アプローチ(統合、別個のシステムの保持、オーケストレーションの実装など)は、セキュリティ、ユーザーエクスペリエンス、規制要件を慎重に考慮する必要があります。

プロアクティブなIAM戦略は、統合の課題に対処し、不正アクセスを防止し、中断のない生産性をサポートします。組織がM&Aを進めるにあたり、重要なIDデータとポリシーを保護することは、長期的な回復力を確保するための重要なステップです。

Additional Resources

Get the newest insights and updates

By submitting, I agree to the HYCU Subscription Agreement , Terms of Usage , and Privacy Policy .