Fusión de identidades: Protección de los sistemas IAM en fusiones y adquisiciones

Las fusiones y adquisiciones (F&A) se han convertido en una forma habitual de crecer, diversificarse y reforzar la posición competitiva de una empresa. Cuando se piensa en la actividad de fusiones y adquisiciones, se tiende a pensar en ofertas públicas de adquisición, acuerdos de capital circulante, obligaciones posteriores al cierre, crecimiento, diversificación, aumento de la cuota de mercado, entre otros muchos elementos. Sin embargo, una parte crucial pero a menudo infravalorada de este proceso es la gestión de identidades y accesos (IAM). La IAM es esencial para proteger los datos críticos, proporcionar un acceso sin fisuras a todos los equipos durante y después de una fusión, y garantizar el cumplimiento de la normativa.

En esta última de una serie de blogs sobre IAM en tres partes, exploraremos por qué la IAM es vital en las fusiones y adquisiciones, los retos y riesgos que conlleva y los enfoques para gestionar las identidades en las dos entidades. También esbozaremos las mejores prácticas para gestionar los sistemas IAM fusionando las soluciones IAM por completo o continuando manteniendo soluciones separadas.

Por qué es importante la gestión de identidades en las fusiones y adquisiciones

¿Qué son las identidades en IAM?

IAM define quién tiene acceso a datos, sistemas y redes específicos y cómo puede acceder a ellos. Las identidades son la base del acceso seguro, ya que vinculan a los usuarios con funciones y permisos dentro del panorama digital de una organización. Una IAM eficaz garantiza que sólo las personas autorizadas puedan acceder a los recursos sensibles, lo que la convierte en un componente crucial del marco de seguridad de cualquier organización.

Por qué la IAM es fundamental durante las fusiones y adquisiciones

Cuando dos empresas se fusionan, también lo hacen sus conjuntos únicos de usuarios, sistemas, aplicaciones y políticas de acceso. Sin una planificación cuidadosa de la IAM, una fusión y adquisición puede exponer vulnerabilidades, aumentar el riesgo de accesos no autorizados e interrumpir las operaciones tanto de los trabajadores como de los clientes. Gestionar correctamente la IAM durante las fusiones y adquisiciones garantiza que los empleados de ambas entidades puedan acceder a las herramientas y los datos que necesitan sin crear riesgos para la seguridad ni problemas de cumplimiento normativo.

Por ejemplo, mientras se fusionan los dos sistemas de IAM, si no se modifican las políticas de acceso, incluidas las direcciones IP o las zonas de red, para incorporar las nuevas zonas de red de la otra entidad, varios usuarios no podrán acceder a aplicaciones y servicios críticos.

Desafíos clave de la gestión de identidades en las fusiones y adquisiciones

- Dificultades de la integración de datos

Los diferentes sistemas IAM operan con sus propios protocolos, configuraciones y estructuras de datos. Por ejemplo, una empresa puede confiar en una combinación de Microsoft Entra ID (antes Azure Active Directory) y Active Directory (AD), mientras que la otra utiliza Okta Workforce Identity Cloud (WIC). Integrar los datos de identidad de estos sistemas tan diferentes es complejo, ya que pueden tener formatos, atributos y protocolos de seguridad incompatibles.

- Complejidades del control de acceso

IAM en las fusiones y adquisiciones implica sincronizar los controles de acceso en todos los sistemas para evitar el acceso con privilegios excesivos o insuficientes a cualquier usuario. Garantizar los permisos de acceso adecuados para todos los empleados a través de dos sistemas es un reto importante, ya que los distintos roles, niveles de permisos y políticas de seguridad podrían variar entre las dos identidades.

- Riesgos de cumplimiento

Las distintas regiones e industrias tienen requisitos normativos diferentes. Al fusionar los sistemas IAM, deben tener en cuenta el cumplimiento de todas las normas aplicables, como GDPR, HIPAA y otras. Mantener un cumplimiento coherente en ambos sistemas IAM o en el nuevo sistema IAM fusionado reduce el riesgo de sanciones legales y garantiza una gestión segura de los datos. - Interrupciones en la experiencia del usuario

Independientemente de una fusión entre dos empresas, los empleados siempre necesitan un acceso coherente a las herramientas y aplicaciones esenciales para seguir siendo productivos. Especialmente durante una fusión y adquisición, los problemas de IAM pueden interrumpir el acceso a los recursos, sobre todo cuando los usuarios se encuentran con nuevos protocolos, interfaces y políticas de seguridad. Una experiencia IAM sin fisuras minimiza la frustración de los usuarios y garantiza un efecto mínimo en su productividad.

Riesgos de una mala gestión de IAM en las fusiones y adquisiciones

- Vulnerabilidades de seguridad:

Las políticas IAM mal alineadas, especialmente cuando se gestionan dos soluciones IAM diferentes, abren las puertas a accesos no autorizados. Esto puede dar lugar a violaciones de datos generalizadas que se traducen en importantes multas reglamentarias. Una gestión de IAM deficiente puede exponer los sistemas y los datos a los atacantes, dando lugar a ataques como el ransomware. - Interrupciones operativas:

Si los sistemas de IAM no están correctamente alineados, los empleados pueden tener dificultades para acceder a las aplicaciones y los datos necesarios, lo que provoca pérdidas de productividad y retrasos en los procesos empresariales esenciales. - Aumento de los costes:

El tiempo y el coste de gestionar sistemas de IAM separados o mal fusionados pueden aumentar rápidamente, requiriendo un esfuerzo manual adicional y más herramientas. El perjuicio financiero puede aumentar aún más debido a los tiempos de inactividad operativa, la pérdida de clientes y los ataques debidos a lagunas de seguridad.

Enfoques para gestionar la IAM en fusiones y adquisiciones

La gestión de la fusión de los procesos de IAM para equilibrar la seguridad con la eficacia operativa puede hacerse de varias maneras:

- Sistemas IAM separados pero interoperablesEsta estrategia mantiene dos sistemas IAM separados al tiempo que garantiza que funcionan juntos. Por ejemplo, si una de las organizaciones utiliza Microsoft Entra ID y la otra utiliza Okta WIC, pueden seguir igual. Mediante las federaciones de identidades y el inicio de sesión único (SSO), los empleados de ambas organizaciones pueden acceder a los recursos de todos los sistemas sin necesidad de utilizar varias credenciales. Otras configuraciones, como el aprovisionamiento de usuarios, la asignación de roles y las políticas de acceso, pueden seguir gestionándose desde cada uno de los sistemas individuales.

- IAM dual con capas de integración

Utilizar herramientas de orquestación de IAM con dos soluciones IAM independientes ayuda a crear una capa virtual que vincula ambos sistemas. Estas herramientas permiten la compatibilidad y la gestión sin necesidad de una fusión completa. Proporcionan un "tejido de identidades" a través de los dos sistemas de IAM, facilitando un acceso sin fisuras al tiempo que mantienen cada sistema intacto e independiente. Este enfoque es especialmente valioso cuando factores legales u operativos exigen conservar sistemas IAM separados. - Fusión de sistemas IAM

Una fusión completa de los sistemas IAM es a veces la mejor solución, especialmente para conseguir simplicidad y ahorro de costes a largo plazo. Este proceso requiere una planificación cuidadosa y exige inicialmente una mayor inversión de tiempo, costes y esfuerzo. Sin embargo, al consolidar todas las identidades, roles y controles de acceso en un único sistema IAM, las organizaciones consiguen un control de acceso unificado, protocolos de seguridad racionalizados y una gestión simplificada a largo plazo. Migrar usuarios, grupos, roles, aplicaciones y políticas de una solución a otra, requiere experiencia en ambos sistemas. Por ejemplo, para migrar datos y configuraciones de IAM de Okta WIC a Microsoft Entra ID se necesitaría a alguien que entienda a fondo ambas estructuras de datos.

Cada uno de estos enfoques ofrece ventajas y consideraciones distintas, en función de los objetivos de la organización, los requisitos normativos y los recursos disponibles.

Aspectos clave para una gestión eficaz de la IAM en las fusiones y adquisiciones

Hay varias consideraciones a tener en cuenta para una gestión eficaz de la IAM durante las fusiones y adquisiciones, incluida la garantía de comunicación y sincronización entre los componentes clave:

- Inicio de sesión único (SSO)

La implantación de un SSO unificado garantiza que los empleados tengan un acceso simplificado a las aplicaciones, sistemas y datos en ambas organizaciones, reduciendo la fatiga de inicio de sesión y minimizando el riesgo de acceso no autorizado. El SSO permite a los empleados pasar de un sistema a otro sin tener que volver a autenticarse. - Autenticación multifactor (MFA)

La estandarización y alineación de las políticas MFA en ambos sistemas IAM refuerza la seguridad en toda la organización. Herramientas como Microsoft Entra ID y Okta WIC admiten la MFA, por lo que las organizaciones deben decidir si imponen la MFA en uno o en ambos sistemas. La coherencia en las políticas de MFA ayuda a evitar el acceso no autorizado y mantiene los estándares de seguridad en todos los puntos de acceso. - Aprovisionamiento y desaprovisionamiento automatizados

El aprovisionamiento y desaprovisionamiento ayudan a reducir la carga de trabajo de los equipos de TI y garantizan un acceso rápido para las nuevas contrataciones, al tiempo que revocan de forma segura el acceso de los empleados que abandonan la organización. Con la incorporación de nuevas aplicaciones, sistemas, dispositivos y datos debido a una fusión y adquisición, es importante asegurarse de que los flujos de trabajo de aprovisionamiento y desaprovisionamiento estén en funcionamiento en todo el panorama combinado. - Control de acceso basado en roles (RBAC)

Las políticas RBAC estandarizadas en todos los sistemas IAM reducen el riesgo de cuentas con privilegios excesivos y protegen los datos confidenciales. Es importante establecer roles comunes en todos los sistemas IAM para mantener la seguridad de los sistemas, las aplicaciones y los datos. Las lagunas en las políticas RBAC debidas a la falta de planificación y a una aplicación inadecuada pueden abrir las puertas a graves riesgos de seguridad que pueden dar a los atacantes acceso privilegiado a sistemas y datos críticos. - Registro de auditorías y seguimiento del cumplimiento

Mantener centralizados los registros de supervisión y auditoría permite a las organizaciones fusionadas realizar un seguimiento de los eventos de acceso y las actividades de los usuarios en ambos sistemas, lo que facilita el cumplimiento de los requisitos normativos de auditoría como una única entidad. Al consolidar los registros de auditoría, las organizaciones pueden mantener la visibilidad sobre las acciones de los usuarios, mejorando el cumplimiento y protegiendo la integridad de los datos.

Copia de seguridad y recuperación de datos de IAM: Garantizar la resistencia de IAM durante y después de las fusiones y adquisiciones

La copia de seguridad y la recuperación de datos son cruciales para los sistemas IAM, especialmente en el contexto de las fusiones y adquisiciones. Pueden surgir varios problemas y errores al consolidar los procesos y políticas de IAM entre dos organizaciones. Mantener copias de seguridad seguras y rápidamente recuperables garantiza la resistencia y la continuidad operativa durante y después de una fusión y adquisición.

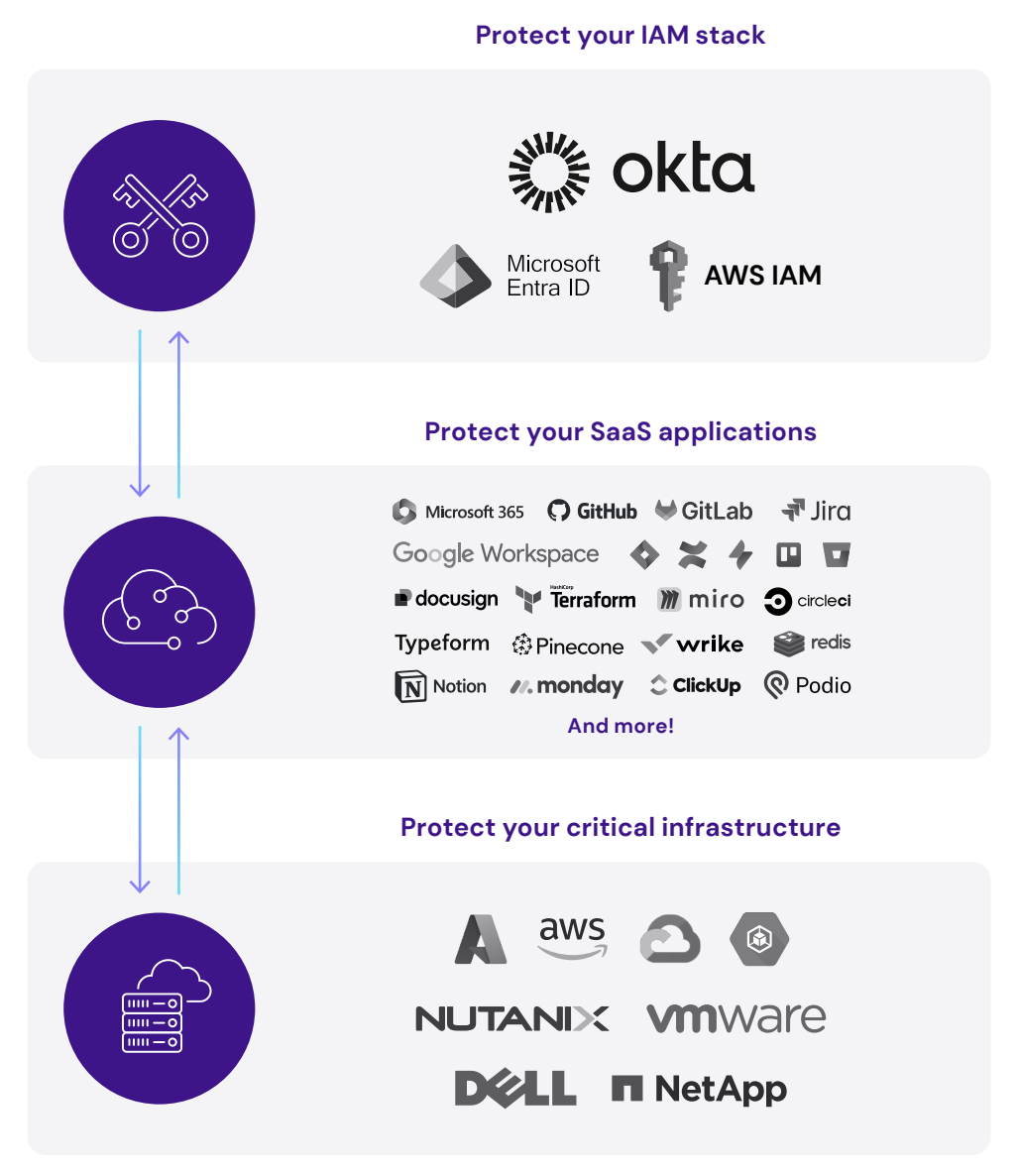

HYCU es la única solución de protección de datos con protección IAM integral, que incluye Microsoft Entra ID, Okta Workforce Identity Cloud (WIC), Nube de identidad de clientes Okta (CIC), y AWS Identity and Access Management (IAM) - todo desde una única vista.

Al proteger sus datos IAM con HYCU R-Cloud™, usted obtiene:

- Restauración de datos con un solo clic de todo su inquilino o de un solo elemento

- Copias de seguridad en piloto automático con políticas de copia de seguridad flexibles que funcionan 24/7

- Seguras, inmutables fuera de las instalaciones en buckets de S3 de su propiedad

- Restauración de datos entre instancias.restauración de datos entre instancias para recuperación ante desastres y pruebas seguras

- Visibilidad completa del estado de los datos utilizando Okta y/o Entra ID para identificar brechas de protección de datos en todo su panorama digital

- Protección integral de datos de IAM para su pila de IAM desde una única vista

Conclusión

Con las fusiones y adquisiciones, gestionar la IAM de forma eficaz es crucial para proteger los datos confidenciales, garantizar unas operaciones fluidas y mantener el cumplimiento normativo. Cada enfoque de la IAM -ya sea la fusión, la conservación de sistemas separados o la implementación de la orquestación- requiere una cuidadosa consideración de la seguridad, la experiencia del usuario y los requisitos normativos.

Una estrategia proactiva de IAM aborda los retos de la integración, evita el acceso no autorizado y apoya la productividad ininterrumpida. A medida que las organizaciones avanzan en sus procesos de fusión y adquisición, la protección de los datos y políticas de identidad críticos es un paso crucial para garantizar la resistencia a largo plazo.

Additional Resources

Obtenga las últimas novedades y actualizaciones

By submitting, I agree to the HYCU Acuerdo de suscripción , Terms of Usage , and Política de privacidad .