Identitäten verschmelzen: Schutz von IAM-Systemen bei Fusionen und Akquisitionen

Fusionen und Übernahmen (M&A) sind ein gängiges Mittel, um zu wachsen, zu diversifizieren und die Wettbewerbsposition eines Unternehmens zu stärken. Wenn Sie an Fusionen und Übernahmen denken, denken Sie in der Regel an Übernahmeangebote, Betriebskapitalvereinbarungen, Verpflichtungen nach Abschluss des Geschäfts, Wachstum, Diversifizierung, Erhöhung des Marktanteils und vieles mehr. Ein wichtiger, aber oft unterschätzter Teil dieses Prozesses ist jedoch das Identitäts- und Zugriffsmanagement (IAM). IAM ist unerlässlich, um kritische Daten zu schützen, einen nahtlosen Zugang zu allen Teams während und nach einer Fusion zu ermöglichen und die Einhaltung gesetzlicher Vorschriften zu gewährleisten.

In diesem letzten Teil der dreiteiligen IAM-Blogserie gehen wir der Frage nach, warum IAM bei Fusionen und Übernahmen von entscheidender Bedeutung ist, welche Herausforderungen und Risiken damit verbunden sind und welche Ansätze es für die Verwaltung von Identitäten in den beiden Unternehmen gibt. Außerdem werden wir die besten Praktiken für die Verwaltung von IAM-Systemen erläutern, indem wir die IAM-Lösungen vollständig zusammenführen oder getrennte Lösungen beibehalten.

Warum Identitätsmanagement bei Fusionen und Übernahmen wichtig ist

Was sind Identitäten im IAM?

IAM definiert, wer Zugang zu bestimmten Daten, Systemen und Netzwerken hat und wie er darauf zugreifen kann. Identitäten sind die Grundlage für einen sicheren Zugriff, da sie Benutzer mit Rollen und Berechtigungen innerhalb der digitalen Landschaft eines Unternehmens verbinden. Effektives IAM stellt sicher, dass nur autorisierte Personen auf sensible Ressourcen zugreifen können, und ist damit eine entscheidende Komponente des Sicherheitsrahmens eines jeden Unternehmens.

Warum IAM bei Fusionen und Übernahmen so wichtig ist

Wenn zwei Unternehmen fusionieren, werden auch ihre einzigartigen Benutzer, Systeme, Anwendungen und Zugriffsrichtlinien übernommen. Ohne eine sorgfältige IAM-Planung kann eine M&A Schwachstellen aufdecken, das Risiko eines unbefugten Zugriffs erhöhen und den Betrieb sowohl für die Mitarbeiter als auch für die Kunden stören. Eine ordnungsgemäße IAM-Verwaltung bei Fusionen und Übernahmen stellt sicher, dass die Mitarbeiter beider Unternehmen auf die benötigten Tools und Daten zugreifen können, ohne dass Sicherheitsrisiken oder Compliance-Probleme entstehen.

Wenn beispielsweise bei der Zusammenführung der beiden IAM-Systeme die Zugriffsrichtlinien, einschließlich IP-Adressen oder Netzwerkzonen, nicht an die neuen Netzwerkzonen des anderen Unternehmens angepasst werden, können einige Benutzer nicht auf wichtige Anwendungen und Dienste zugreifen.

Schlüsselherausforderungen des Identitätsmanagements bei Fusionen

- Schwierigkeiten bei der Datenintegration

Die verschiedenen IAM-Systeme arbeiten mit ihren eigenen Protokollen, Konfigurationen und Datenstrukturen. So kann ein Unternehmen beispielsweise auf eine Kombination aus Microsoft Entra ID (ehemals Azure Active Directory) und Active Directory (AD) zurückgreifen, während ein anderes Okta Workforce Identity Cloud (WIC) verwendet. Die Integration von Identitätsdaten aus diesen sehr unterschiedlichen Systemen ist komplex, da sie möglicherweise inkompatible Formate, Attribute und Sicherheitsprotokolle haben.

- Komplexität der Zugriffskontrolle

IAM bei Fusionen und Übernahmen beinhaltet die Synchronisierung der Zugriffskontrollen zwischen den Systemen, um zu verhindern, dass ein Benutzer über- oder unterprivilegierten Zugriff erhält. Die Sicherstellung angemessener Zugriffsberechtigungen für alle Mitarbeiter in zwei Systemen ist eine große Herausforderung, da die verschiedenen Rollen, Berechtigungsstufen und Sicherheitsrichtlinien zwischen den beiden Identitäten variieren können.

- Compliance-Risiken

Die verschiedenen Regionen und Branchen haben unterschiedliche gesetzliche Anforderungen. Bei der Zusammenführung von IAM-Systemen müssen sie die Einhaltung aller geltenden Standards wie GDPR, HIPAA und anderer berücksichtigen. Die Aufrechterhaltung einer konsistenten Compliance in beiden IAM-Systemen oder in dem neuen fusionierten IAM-System verringert das Risiko rechtlicher Strafen und gewährleistet eine sichere Datenverwaltung. - Unterbrechungen der Benutzererfahrung

Ungeachtet einer Fusion zwischen zwei Unternehmen benötigen Mitarbeiter immer einen konsistenten Zugang zu wichtigen Tools und Anwendungen, um produktiv zu bleiben. Vor allem bei Fusionen und Übernahmen können IAM-Probleme den Zugriff auf Ressourcen stören, insbesondere wenn Benutzer mit neuen Sicherheitsprotokollen, Schnittstellen und Richtlinien konfrontiert werden. Eine nahtlose IAM-Erfahrung minimiert die Frustration der Benutzer und sorgt für minimale Auswirkungen auf ihre Produktivität.

Risiken von schlechtem IAM-Management bei Fusionen und Übernahmen

- Sicherheitslücken:

Unangepasste IAM-Richtlinien, insbesondere bei der Verwaltung von zwei verschiedenen IAM-Lösungen, öffnen unbefugtem Zugriff Tür und Tor. Dies kann zu weit verbreiteten Datenschutzverletzungen führen, die erhebliche Geldstrafen nach sich ziehen. Eine schwache IAM-Verwaltung kann Systeme und Daten Angreifern ausliefern, was zu Angriffen wie Ransomware führt. - Betriebsunterbrechungen:

Wenn IAM-Systeme nicht richtig aufeinander abgestimmt sind, haben Mitarbeiter möglicherweise Schwierigkeiten, auf die erforderlichen Anwendungen und Daten zuzugreifen, was zu Produktivitätsverlusten und Verzögerungen bei wichtigen Geschäftsprozessen führt. - Erhöhte Kosten:

Der Zeit- und Kostenaufwand für die Verwaltung getrennter oder schlecht zusammengeführter IAM-Systeme kann schnell eskalieren und erfordert zusätzlichen manuellen Aufwand und mehr Tools. Der finanzielle Schaden kann sich durch Betriebsausfälle, Kundenabwanderung und Angriffe aufgrund von Sicherheitslücken weiter erhöhen.

Ansätze zur Handhabung von IAM bei Fusionen und Übernahmen

Die Zusammenführung von IAM-Prozessen, um ein Gleichgewicht zwischen Sicherheit und betrieblicher Effizienz herzustellen, kann auf verschiedene Weise erfolgen:

- Trennende, aber interoperable IAM-Systeme

Bei dieser Strategie werden zwei getrennte IAM-Systeme beibehalten, die jedoch zusammenarbeiten. Wenn zum Beispiel eine der Organisationen Microsoft Entra ID verwendet und die andere Okta WIC verwendet, können sie das auch weiterhin tun. Durch Identitätsverbünde und Single Sign-On (SSO) können Mitarbeiter beider Organisationen systemübergreifend auf Ressourcen zugreifen, ohne dass sie mehrere Anmeldedaten benötigen. Andere Konfigurationen wie die Bereitstellung von Benutzern, Rollenzuweisungen und Zugriffsrichtlinien können weiterhin von den einzelnen Systemen aus verwaltet werden. - Doppel-IAM mit Integrationsebenen

Die Verwendung von IAM-Orchestrierungs-Tools mit zwei separaten IAM-Lösungen hilft bei der Schaffung einer virtuellen Ebene, die beide Systeme miteinander verbindet. Diese Tools ermöglichen Kompatibilität und Verwaltung, ohne dass eine vollständige Zusammenführung erforderlich ist. Sie stellen eine "Identitätsstruktur" zwischen den beiden IAM-Systemen bereit, die einen nahtlosen Zugriff ermöglicht und gleichzeitig jedes System intakt und unabhängig hält. Dieser Ansatz ist besonders wertvoll, wenn rechtliche oder betriebliche Faktoren die Beibehaltung getrennter IAM-Systeme erfordern. - Zusammenführung von IAM-Systemen

Eine vollständige Zusammenführung von IAM-Systemen ist manchmal die beste Lösung, insbesondere im Hinblick auf langfristige Einfachheit und Kosteneinsparungen. Dieser Prozess erfordert eine sorgfältige Planung und ist anfangs mit einem höheren Zeit-, Kosten- und Arbeitsaufwand verbunden. Durch die Konsolidierung aller Identitäten, Rollen und Zugriffskontrollen in einem einzigen IAM-System erreichen Unternehmen jedoch langfristig eine einheitliche Zugriffskontrolle, optimierte Sicherheitsprotokolle und eine vereinfachte Verwaltung. Die Migration von Benutzern, Gruppen, Rollen, Anwendungen und Richtlinien von einer Lösung zur anderen erfordert Fachkenntnisse in beiden Systemen. Um beispielsweise IAM-Daten und -Konfigurationen von Okta WIC zu Microsoft Entra ID zu migrieren, benötigen Sie jemanden, der beide Datenstrukturen genau kennt.

Jeder dieser Ansätze bietet unterschiedliche Vorteile und Überlegungen, abhängig von den Zielen des Unternehmens, den gesetzlichen Anforderungen und den verfügbaren Ressourcen.

Schlüsselbereiche für ein effektives IAM-Management bei Fusionen und Übernahmen

Für ein effektives IAM-Management bei Fusionen und Übernahmen gibt es einige Überlegungen, die Sie beachten sollten. Dazu gehört die Sicherstellung der Kommunikation und Synchronisation zwischen den Schlüsselkomponenten:

- Single Sign-On (SSO)

Die Einführung eines einheitlichen SSO stellt sicher, dass die Mitarbeiter in beiden Unternehmen einen optimierten Zugriff auf Anwendungen, Systeme und Daten haben, wodurch die Login-Müdigkeit verringert und das Risiko eines unberechtigten Zugriffs minimiert wird. SSO ermöglicht es Mitarbeitern, zwischen Systemen zu wechseln, ohne sich erneut authentifizieren zu müssen. - Konsistente Multi-Faktor-Authentifizierung (MFA)

Die Standardisierung und Angleichung von MFA-Richtlinien in beiden IAM-Systemen stärkt die Sicherheit im gesamten Unternehmen. Tools wie Microsoft Entra ID und Okta WIC unterstützen MFA, so dass Unternehmen entscheiden sollten, ob sie MFA auf einem oder beiden Systemen durchsetzen wollen. Konsistente MFA-Richtlinien tragen dazu bei, unbefugten Zugriff zu verhindern und die Sicherheitsstandards über alle Zugriffspunkte hinweg aufrechtzuerhalten. - Automatisierte Bereitstellung und Deprovisionierung

Die Bereitstellung und Deprovisionierung tragen dazu bei, die Arbeitsbelastung der IT-Teams zu verringern und einen schnellen Zugriff für neue Mitarbeiter zu gewährleisten, während der Zugriff für Mitarbeiter, die das Unternehmen verlassen, sicher entzogen wird. Wenn durch Fusionen und Übernahmen neue Anwendungen, Systeme, Geräte und Daten hinzukommen, ist es wichtig, dass die Provisioning- und Deprovisioning-Workflows für die gesamte kombinierte Landschaft eingerichtet werden. - Rollenbasierte Zugriffskontrolle (RBAC)

Standardisierte RBAC-Richtlinien für alle IAM-Systeme verringern das Risiko von übermäßig privilegierten Konten und schützen sensible Daten. Es ist wichtig, gemeinsame Rollen für alle IAM-Systeme festzulegen, um die Sicherheit der Systeme, Anwendungen und Daten zu gewährleisten. Lücken in RBAC-Richtlinien aufgrund mangelnder Planung und unsachgemäßer Implementierung können schwerwiegenden Sicherheitsrisiken Tür und Tor öffnen, die Angreifern privilegierten Zugang zu kritischen Systemen und Daten verschaffen können. - Audit-Protokollierung und Compliance-Tracking

Durch die zentrale Überwachung und die Audit-Protokolle können fusionierte Unternehmen Zugriffsereignisse und Benutzeraktivitäten in beiden Systemen nachverfolgen, was die Erfüllung gesetzlicher Audit-Anforderungen als eine einzige Einheit erleichtert. Durch die Konsolidierung von Audit-Protokollen können Unternehmen den Überblick über Benutzeraktionen behalten, die Compliance verbessern und die Datenintegrität schützen.

IAM-Datensicherung und -wiederherstellung: Sicherstellung der IAM-Ausfallsicherheit während und nach Fusionen und Übernahmen

Datensicherung und -wiederherstellung sind für IAM-Systeme von entscheidender Bedeutung, insbesondere im Rahmen von Fusionen und Übernahmen. Bei der Konsolidierung von IAM-Prozessen und -Richtlinien zwischen zwei Unternehmen können verschiedene Probleme und Fehler auftreten. Sichere und schnell wiederherstellbare Backups sorgen für Ausfallsicherheit und betriebliche Kontinuität während und nach einer M&A.

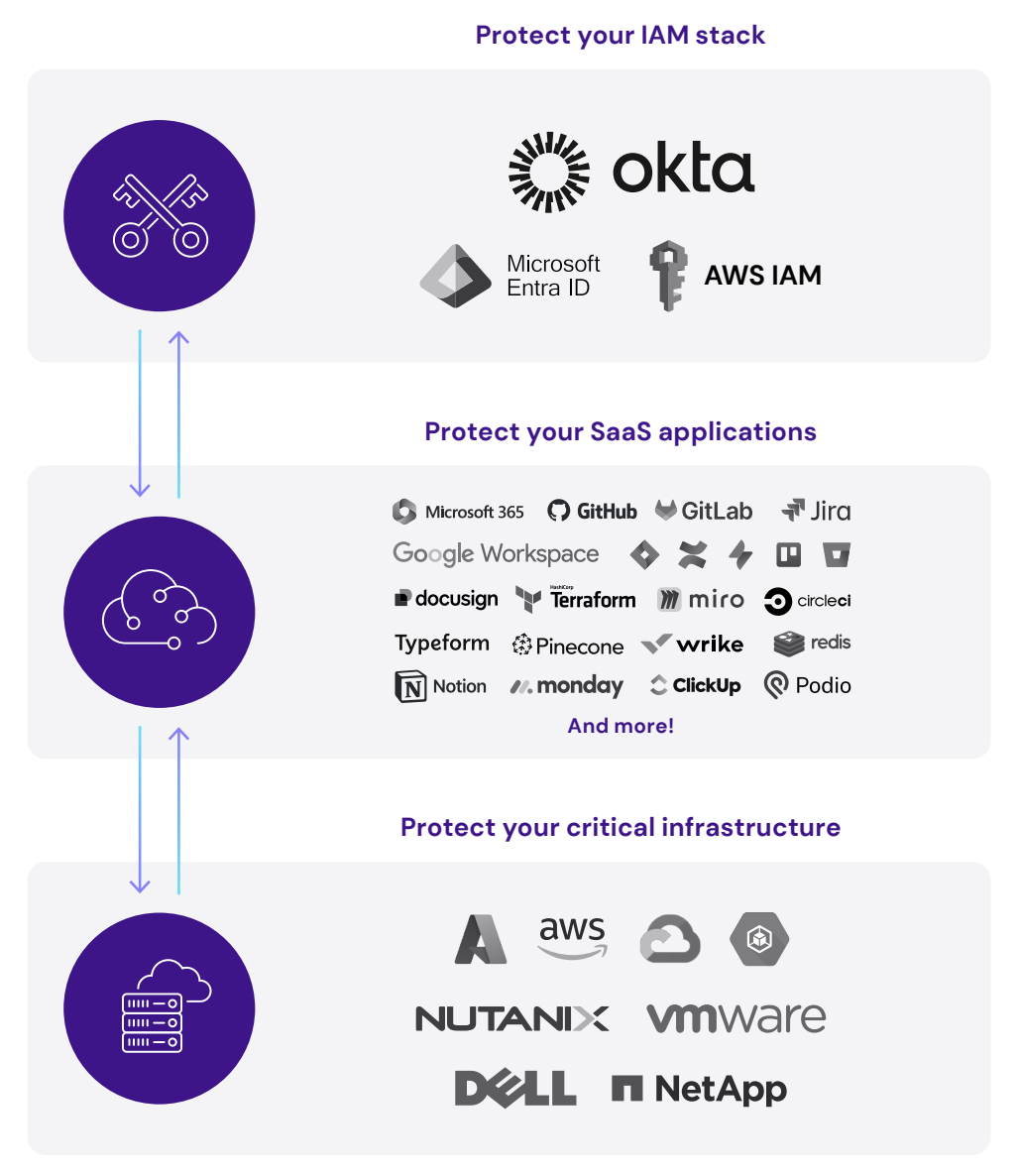

HYCU ist die einzige Datensicherungslösung mit umfassendem IAM-Schutz, einschließlich Microsoft Entra ID, Okta Workforce Identity Cloud (WIC), Okta Customer Identity Cloud (CIC), und AWS Identitäts- und Zugriffsmanagement (IAM) - alles in einer einzigen Ansicht.

Wenn Sie Ihre IAM-Daten mit HYCU R-Cloud™ schützen, erhalten Sie:

- Ein-Klick-Datenwiederherstellung Ihres gesamten Tenants oder eines einzelnen Elements

- Backups auf Autopilot mit flexiblen Backup-Richtlinien, die rund um die Uhr laufen

- Sicher, unveränderliche externe Backups in S3-Buckets, die Sie besitzen

- InstanzübergreifendeInstanzübergreifende Datenwiederherstellung für Disaster Recovery und sichere Tests

- Vollständige Transparenz des Datenbestands mit Okta und/oder Entra ID, um Datenschutzlücken in Ihrer gesamten digitalen Landschaft zu identifizieren

- Umfassender IAM-Datenschutz für Ihren IAM-Stack aus einer einzigen Ansicht

Fazit

Mit Fusionen und Übernahmen, ist die effektive Verwaltung von IAM entscheidend für den Schutz sensibler Daten, die Gewährleistung eines reibungslosen Betriebs und die Einhaltung von Vorschriften. Jeder IAM-Ansatz - ob Zusammenlegung, Beibehaltung separater Systeme oder Implementierung von Orchestrierung - erfordert eine sorgfältige Abwägung von Sicherheit, Benutzerfreundlichkeit und gesetzlichen Anforderungen.

Eine proaktive IAM-Strategie geht auf die Herausforderungen der Integration ein, verhindert unbefugten Zugriff und unterstützt eine ununterbrochene Produktivität. Wenn Unternehmen mit ihren Fusionen und Übernahmen vorankommen, ist der Schutz wichtiger Identitätsdaten und -richtlinien ein entscheidender Schritt, um eine langfristige Stabilität zu gewährleisten.

Additional Resources

Erhalten Sie die neuesten Erkenntnisse und Updates

By submitting, I agree to the HYCU Abonnementvertrag , Terms of Usage , and Datenschutzbestimmungen .