DORA-Einhaltung leicht gemacht

Alles, was Sie brauchen, um mit der Einhaltung der DORA-Vorschriften zu beginnen.

Was ist DORA?

Der Digital Operational Resilience Act: Eine Antwort auf das Risiko Dritter und globale Störungen.

Das WAS

DORA zielt darauf ab, EU-Finanzinstitute vor Cyber-Bedrohungen zu schützen, ihre Widerstandsfähigkeit zu erhöhen und eine schnelle Wiederherstellung nach IT-Störungen zu gewährleisten. Es schafft einheitliche digitale Sicherheitsstandards in allen Mitgliedstaaten, stärkt die Fähigkeit des Sektors, IKT-bezogenen Herausforderungen zu widerstehen und fördert EU-weit ein hohes Maß an operativer Widerstandsfähigkeit.

Das WARUM

Der Finanzsektor sieht sich einer Flut von raffinierten Cyberangriffen gegenüber, bei denen Hacker Schwachstellen bei Drittanbietern und Lieferketten ausnutzen. Dies setzt Unternehmen dem Risiko von Sicherheitsverletzungen und Unterbrechungen aus. Die EU verlangt von den Finanzinstituten, dass sie der Cyber-Resilienz Priorität einräumen.

DORA Umfang

Organisationen, die von DORA betroffen sind

Image

Wer muss sich an DORA halten?

DORA betrifft Finanzdienstleistungsunternehmen, die in den EU-Mitgliedstaaten tätig sind, und die Drittanbieter, die sie nutzen. Auch Unternehmen mit Sitz in den USA, die in der EU Finanz- oder IKT-Dienstleistungen erbringen, müssen sich an die Vorschriften halten.

- Banken, Wertpapierfirmen

- Kreditinstitute, Ratingdienste

- Crowdfunding-Plattformen

- Datenanalyse, IKT-Drittanbieter, Krypto-Asset-Anbieter

Sechs Säulen von DORA

- ICT-Risikomanagement

Implementieren Sie ein robustes IKT-Risikomanagement-Rahmenwerk, einschließlich Strategien, Richtlinien und Werkzeugen, um IKT-bezogene Risiken zu identifizieren, vor ihnen zu schützen, sie zu erkennen, auf sie zu reagieren und sich von ihnen zu erholen. - Berichterstattung über IKT-bezogene Vorfälle

Einführen und Umsetzen eines Managementprozesses zur Überwachung, Protokollierung und Meldung signifikanter IKT-bezogener Vorfälle an die zuständigen Behörden innerhalb festgelegter Fristen. - Digital Operational Resilience Testing

Durchführen regelmäßiger Tests ihrer IKT-Systeme und -Kontrollen, einschließlich Schwachstellenbewertungen, Penetrationstests und szenarienbasierter Tests. - Risikomanagement von IKT-Drittanbietern

Risiken im Zusammenhang mit IKT-Drittanbietern, einschließlich kritischer Anbieter, durch robuste vertragliche Vereinbarungen und laufende Überwachung verwalten. - Informationsaustausch

Austausch von Informationen über Cyber-Bedrohungen zwischen den Finanzunternehmen, um die sektorweite Widerstandsfähigkeit zu verbessern. - IKT-Risikomanagement für wichtige Drittanbieter

Kritische IKT-Drittanbieter für Finanzunternehmen werden einem Aufsichtsrahmen unterworfen, um sicherzustellen, dass sie bestimmte Standards für die digitale operative Widerstandsfähigkeit erfüllen.

Customer Loyalty

HYCU is a Leader in SaaS Backup Software

Read why HYCU customers love our simple, flexible data protection software and have ranked us as a leader in SaaS Backup on G2, the world's largest tech marketplace.

IKT-Abdeckung

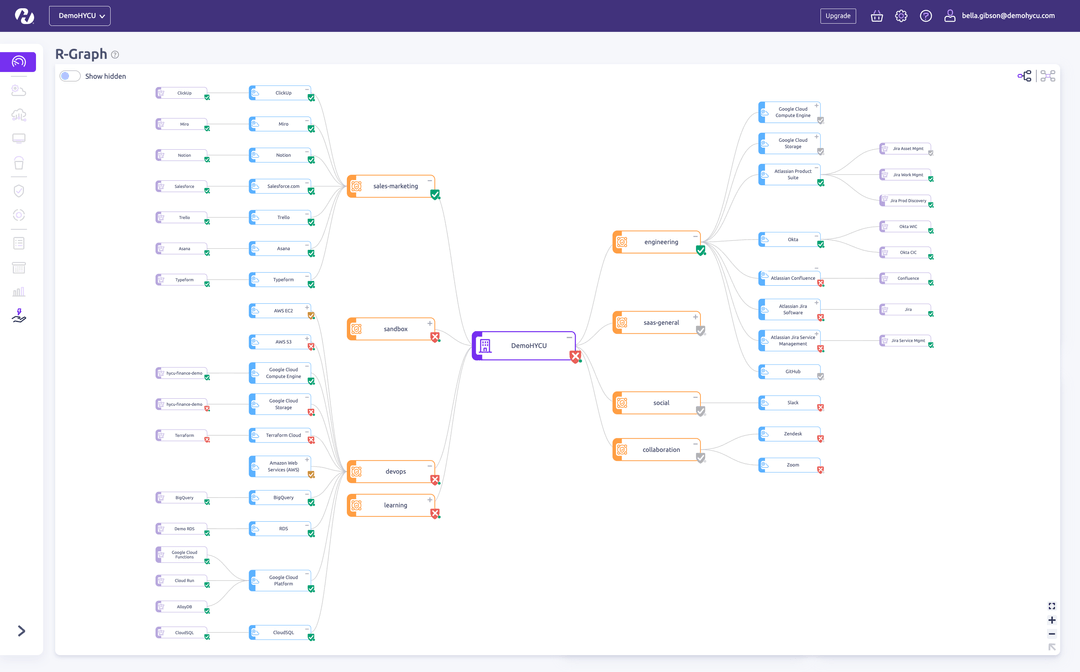

HYCU R-Cloud™: Größte ICT-Abdeckung im Datenschutz

HYCU hat das Risiko von Diensten und Anwendungen von Drittanbietern schon lange erkannt und leistet Pionierarbeit beim Schutz von IKT, unabhängig davon, wo sie sich befinden. HYCU R-Cloud™ bietet eine einheitliche Plattform, um kritische Anwendungen und Daten in Ihrem gesamten Unternehmen zu sehen, zu verwalten und zu schützen.

Image

Visualisieren Sie Ihre ICTs, decken Sie ungeschützte Dienste auf

- Visualisieren Sie Ihren gesamten Datenbestand - Anwendungen und Dienste in Ihrem gesamten Unternehmen

- Legen Sie ICTs ohne

- Backup-Richtlinien

- Offsite-Speicher

- UI-basierte Wiederherstellung

- Sichern Sie sofort Anwendungen und überwachen Sie visuell den Schutz und die Einhaltung von Richtlinien

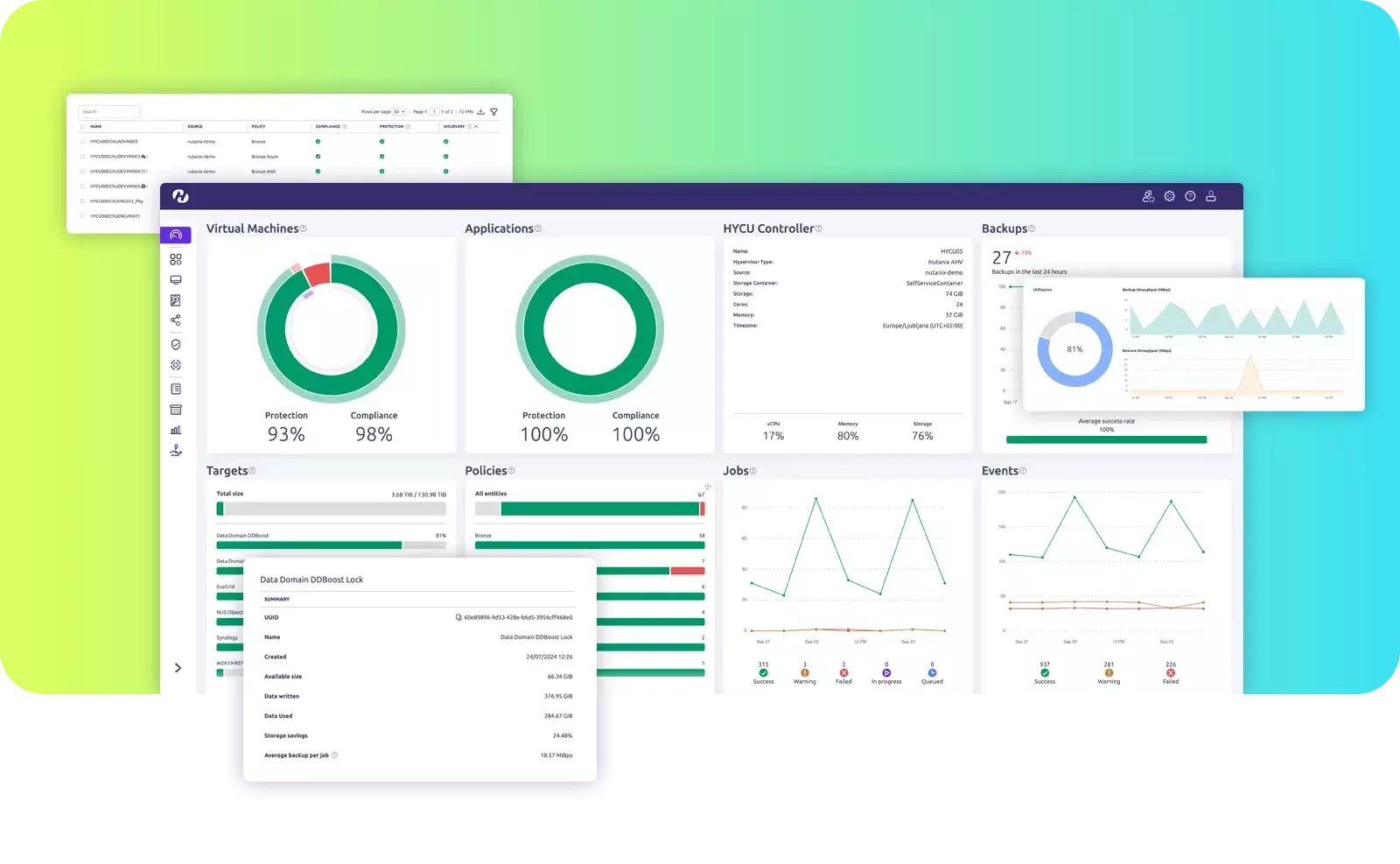

Image

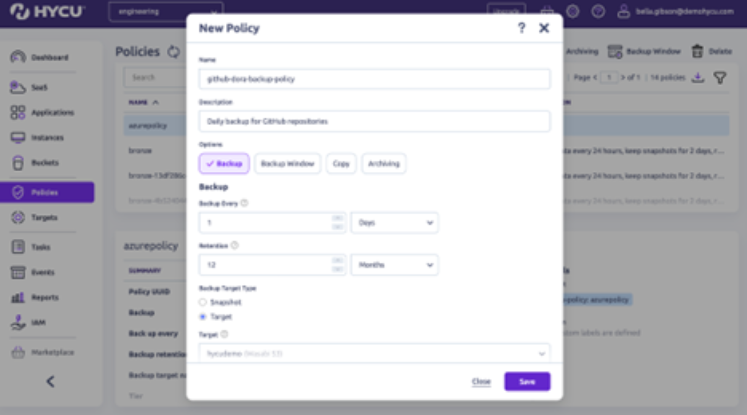

Automatisierte, DORA-konforme Backups

HYCU bietet 10-mal mehr Abdeckung als jede andere Backup-Lösung für Unternehmen. Sie können:

- Backups mit einem Klick zuweisen

- Mit "Set and Forget"-Backups, die rund um die Uhr funktionieren

- Modifizieren Sie die Backup-Häufigkeit je nach Verhältnismäßigkeit

- Werden Sie über alle Backup-Aktivitäten und -Ereignisse informiert

Image

Vom Kunden kontrollierte Backups: Offsite und Ransomware-sicher

- Sicherungen automatisch an einem logisch getrennten, externen Speicherort speichern

- Daten in Amazon S3, Azure Blob, Google Cloud und anderen S3-kompatiblen Speicherzielen speichern

- WORM-fähige, unveränderliche Sicherungen einschalten

- Daten von Tagen bis zu Jahren speichern

Image

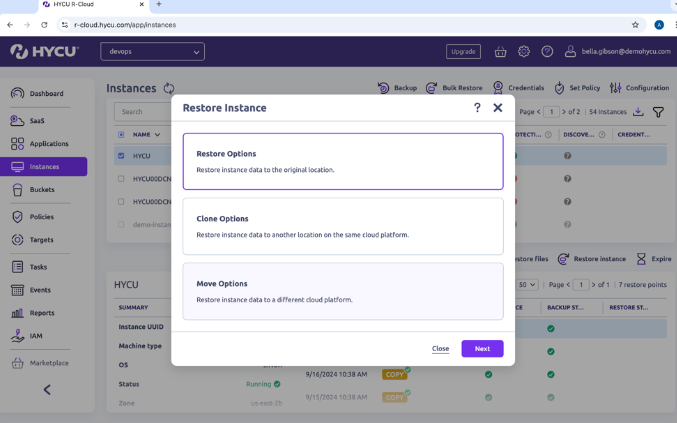

Nachweisliche Tests zur Wiederherstellung und Ausfallsicherheit

- Ein-Klick-Wiederherstellungsvorgänge von VMs, Instanzen und Cloud-Anwendungen

- Integrierte Disaster Recovery mit Failover in die Cloud und regionsübergreifender Wiederherstellung in der Cloud

- Wiederherstellung auf Datei- und Konfigurationsebene bei As-a-Service-Anwendungen

- Komplette Ereignisverfolgung und Audit-Protokolle für alle Sicherungs- und Wiederherstellungsvorgänge

Kundentreue

Erfahren Sie, wie wir unseren Kunden im Finanzsektor helfen.

Erfahren Sie mehr über die DORA-Anforderungen

und bleiben Sie dem Spiel voraus, um die Einhaltung der Vorschriften vor dem Stichtag im Januar zu gewährleisten!

Demo anfordern

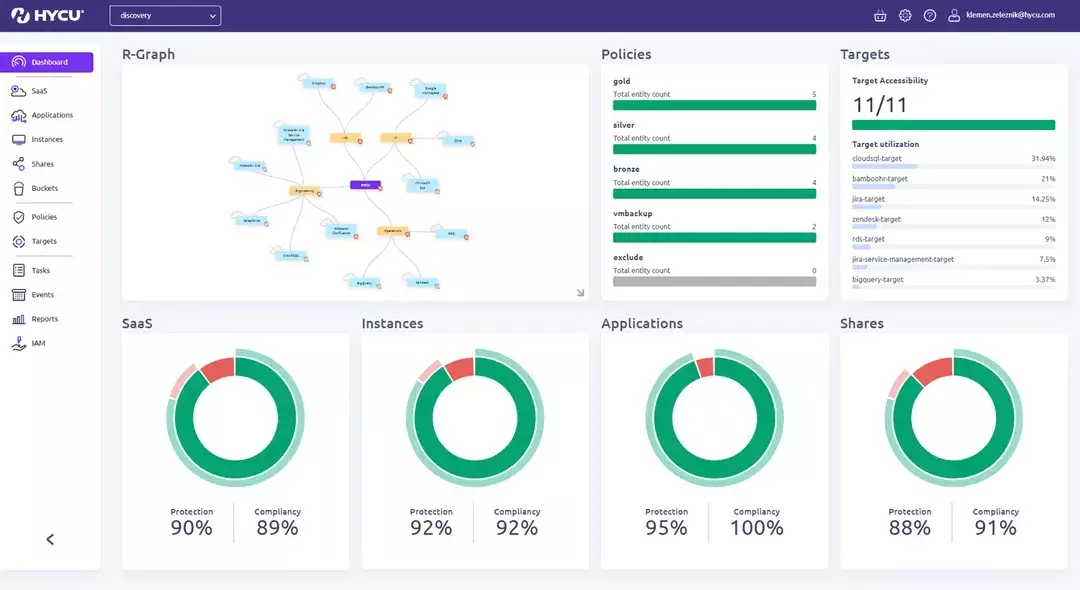

HYCU kann Ihnen helfen, die strengsten Anforderungen von DORA zu erfüllen.

Image

Ob Ihre Daten vor Ort, in der Cloud oder auf SaaS-Plattformen liegen, HYCU sorgt für eine nahtlose Sicherung und Wiederherstellung.

Mit einheitlichen Richtlinien, einer logischen Trennung der Backups und einer vollständigen Kundenkontrolle über die Speicherorte haben Sie alles, was Sie brauchen, um die Vorschriften einzuhalten und das Wichtigste zu schützen!