Qu'est-ce que la loi sur la résilience opérationnelle numérique (DORA) ?

La loi sur la résilience opérationnelle numérique (DORA) est une réglementation destinée à transformer la gestion des risques numériques dans l'industrie financière de l'Union européenne (UE). Plus précisément, DORA vise à renforcer la sécurité informatique des banques, des compagnies d'assurance, des sociétés d'investissement et d'autres organisations du secteur financier.

Pour les sociétés financières de l'UE, les directeurs informatiques et les cadres supérieurs doivent comprendre que DORA n'est pas seulement une exigence réglementaire, mais aussi un impératif stratégique, et s'y préparer. Cette urgence est soulignée par les graves conséquences de la non-conformité :

- Pénalités financières : Amendes pouvant aller jusqu'à 10 millions d'euros et, en cas de violations graves ou répétées, ces amendes peuvent être doublées.

- Affaiblissement de la confiance des consommateurs : La non-conformité peut entraîner une vulnérabilité accrue aux cyberincidents, avec pour conséquence potentielle des violations de données ou des interruptions de service. Ces événements peuvent nuire à la réputation d'une organisation, affecter la confiance des consommateurs et entraîner une perte de clientèle et une diminution de la part de marché.

- Responsabilité pénale personnelle : En cas de négligence grave ou de faute intentionnelle, les cadres supérieurs et les membres du conseil d'administration peuvent voir leur responsabilité pénale engagée. Il peut s'agir d'amendes individuelles, de déchéance professionnelle, voire d'emprisonnement dans les cas extrêmes. Ce risque personnel souligne la nécessité d'un engagement au plus haut niveau pour assurer la conformité à la DORA.

Au vu de ces enjeux importants, les directeurs informatiques et les cadres supérieurs doivent comprendre que la DORA n'est pas seulement une exigence réglementaire, mais un impératif stratégique, et s'y préparer.

Contexte et historique

Les incidents liés aux TIC au sein des institutions financières peuvent entraîner des perturbations importantes, des pertes financières et des atteintes à la réputation.

DORA est un élément clé de la stratégie plus large de la Commission européenne en matière de finance numérique.

Il vise à :

- Consolider et mettre à niveau les exigences en matière de risques liés aux TIC dans le secteur financier

- Établir un cadre pour les fournisseurs de TIC, y compris les plateformes en nuage

- Créer un mécanisme de signalement des incidents afin d'accroître la sensibilisation aux cybermenaces

- Renforcer les tests de résilience opérationnelle numérique

En assurant la cohérence de ces exigences dans l'ensemble de l'UE, le DORA contribuera à renforcer la stabilité et l'intégrité globales des systèmes financiers.

Pourquoi DORA est important

DORA représente un changement important dans la création d'une approche uniforme de la gestion des risques liés aux TIC dans le secteur financier de l'UE. Il répond aux préoccupations croissantes concernant les cybermenaces et les vulnérabilités technologiques qui pourraient potentiellement perturber l'industrie financière.

Les aspects clés comprennent :

- Un champ d'application complet: Le DORA s'applique à un large éventail d'entités financières, y compris les banques, les compagnies d'assurance, les entreprises d'investissement et les fournisseurs de services financiers.

- Harmonisation: Il établit des exigences cohérentes en matière de gestion des risques liés aux TIC dans l'ensemble de l'UE, remplaçant l'actuelle mosaïque de réglementations nationales.

- Surveillance des tiers: Le DORA introduit un cadre pour la surveillance des fournisseurs de services TIC tiers critiques, y compris les services en nuage.

- Rapport d'incidents: Il impose des mécanismes de rapport normalisés pour les incidents majeurs liés aux TIC.

- Test de résilience: La DORA exige des tests réguliers de résilience opérationnelle numérique.

Domaines clés de la DORA

1. Gestion des risques liés aux TIC

DORA impose un cadre complet de gestion des risques liés aux TIC. Cela comprend:

- Identifier et documenter les fonctions commerciales, les ressources et les dépendances liées aux TIC

- Évaluer continuellement les risques et les stratégies d'atténuation

- Mettre en œuvre des mesures de protection et de prévention

- Développer des capacités de détection

- Établir des procédures de réponse et de récupération

2. Rapport d'incident

Mettre en œuvre des processus pour surveiller et enregistrer les incidents liés aux TIC. Ils sont tenus de classer ces incidents en utilisant les critères spécifiés par le DORA. En outre, ils doivent signaler les incidents majeurs aux autorités compétentes dans des délais stricts.

3. Réponse et récupération

L'accent mis sur les capacités de réponse et de récupération comprend -

Plans de réponse aux incidents:

- Développer, documenter et mettre en œuvre des plans complets pour répondre et récupérer des incidents liés aux TIC.

- Ces plans doivent détailler les procédures de détection, d'analyse, de confinement et d'atténuation rapides des incidents.

Continuité des activités:

- Maintenir des politiques de continuité des activités et des plans de reprise après sinistre.

- Des tests réguliers de ces plans sont obligatoires pour garantir leur efficacité.

Procédures de sauvegarde:

- La DORA exige des sauvegardes régulières des systèmes et des données critiques.

- Les exigences spécifiques comprennent une fréquence de sauvegarde définie, un stockage hors site sécurisé et des tests réguliers des processus de restauration des sauvegardes.

Objectifs de temps de récupération (RTO):

- Établissez et testez régulièrement la capacité à restaurer les systèmes dans des délais définis.

- Minimiser les perturbations opérationnelles et assurer un rétablissement rapide après un incident.

Protocoles de communication:

- Des procédures claires doivent être établies pour la communication interne et externe pendant les incidents.

- Assurer une réponse rapide et efficace, y compris la notification aux autorités compétentes et aux parties prenantes.

Analyse post-incident:

- Après des incidents importants, les organisations doivent procéder à des analyses approfondies des causes profondes.

- Les leçons apprises devraient être incorporées dans l'amélioration des cadres de gestion des risques.

4. Tests de résilience opérationnelle numérique

DORA introduit un cadre harmonisé pour tester la résilience opérationnelle numérique:

- Tests de base tels que les évaluations de vulnérabilité et les analyses de sécurité du réseau pour toutes les entités

- Tests avancés, y compris les tests de pénétration guidés par la menace (TLPT) pour les entités importantes

5. Gestion des risques liés aux TIC par des tiers

En raison de la dépendance accrue à l'égard des fournisseurs de services tiers, le DORA crée:

- des principes à inclure dans les accords avec les fournisseurs de services TIC tiers

- un nouveau cadre de surveillance pour les fournisseurs de services TIC tiers essentiels

Source : McKinsey

6. partage d'informations

L'échange d'informations et de renseignements sur les cybermenaces entre les entités financières afin d'améliorer la résilience collective.

Champ d'application

DORA s'applique à un large éventail d'entités financières opérant dans l'UE, notamment :

- Établissements de crédit

- Établissements de paiement

- Établissements de monnaie électronique

- Entreprises d'investissement

- Places de négociation

- Entreprises d'assurance et de réassurance

- Agences de notation

- Commissaires aux comptes et cabinets d'audit

- Administrateurs d'indices de référence essentiels

- Fournisseurs de services d'information sur les comptes

- Fournisseurs de services d'actifs cryptés

- Fournisseurs de services d'information sur les comptes

- Fournisseurs de services d'actifs cryptés

- .d'actifs

- Dépositaires centraux de titres

- Fournisseurs de services de communication de données

- Fournisseurs de services tiers

Actions de mise en conformité

Pour répondre aux exigences de la DORA, les DSI, les directeurs techniques, les directeurs de l'informatique et les responsables de la sécurité des systèmes d'information doivent être en mesure de fournir des informations sur les systèmes d'information de la DORA, Pour répondre aux exigences de la DORA, les DSI, les directeurs des technologies de l'information et les autres personnes clés des technologies de l'information doivent se concentrer sur les actions suivantes :

- Évaluer les cadres actuels : Évaluer les processus existants de gestion des risques liés aux TIC par rapport aux exigences afin d'identifier les lacunes.

- Améliorer la gestion des risques liés aux TIC : Mettre en œuvre des processus d'identification, de protection, de détection, de réponse et de récupération des perturbations liées aux TIC.

- Développer des mécanismes de signalement des incidents : Mettre en place des systèmes et des procédures pour détecter et signaler les incidents majeurs liés aux TIC dans les délais requis.

- Mener des tests de résilience : Mettez en œuvre un programme de tests de résilience réguliers, y compris des évaluations de la vulnérabilité et des tests de pénétration.

- Revoyez les contrats avec des tiers : Évaluez et mettez à jour les accords avec les fournisseurs de services TIC pour vous assurer qu'ils répondent aux exigences.

- Préparez-vous aux audits : Préparez-vous à d'éventuels audits réglementaires en conservant une documentation complète sur vos pratiques de gestion des risques liés aux TIC.

- Mettre en œuvre des mesures de continuité des activités et de protection des données : Élaborez et testez régulièrement des plans de continuité des activités et de reprise après sinistre, mettez en place des procédures de sauvegarde sécurisées, renforcez la protection des données, créez des protocoles de communication de crise et assurez la formation du personnel conformément aux exigences des articles 10 et 11.

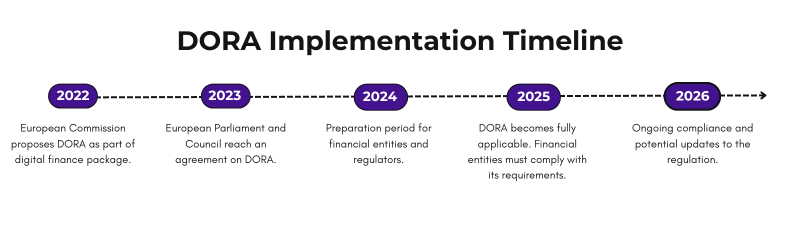

Échéances et conformité

La DORA est entrée en vigueur le 16 janvier 2023. Toutefois, les entités financières ont jusqu'au 17 janvier 2025 pour assurer une conformité totale. Cette fenêtre de deux ans est cruciale pour que les organisations évaluent leurs systèmes actuels, mettent en œuvre les changements nécessaires et se préparent au nouvel environnement réglementaire.

L'importance d'agir maintenant

Bien que 2025 puisse sembler lointain, l'étendue et la profondeur des changements requis par la DORA nécessitent une action précoce. Si vous commencez à vous préparer dès maintenant, vous serez en meilleure position pour :

- Étaler le coût de la conformité sur une plus longue période

- Gagner un avantage concurrentiel en faisant preuve d'une forte résilience numérique

- Éviter les précipitations de dernière minute et les pénalités potentielles de non-conformité

- .de non-conformité

- Contribuer à la stabilité globale et à la fiabilité du système financier de l'UE

Plus d'informations

Obtenez les dernières informations et mises à jour

By submitting, I agree to the HYCU Subscription Agreement , Terms of Usage , and Privacy Policy .