L'expansion de la surface d'attaque

Comme l'a souligné Mark Nijmeijer de HYCU, une entreprise moyenne utilise aujourd'hui environ 200 services SaaS. Si l'adoption du cloud et la prolifération des SaaS favorisent l'agilité des entreprises, elles ont aussi considérablement élargi la surface d'attaque potentielle. Seule la moitié environ des services SaaS sont gérés de manière centralisée par les services informatiques, ce qui signifie que de nombreuses applications contenant des données sensibles passent inaperçues. Le manque de visibilité est le problème principal - vous ne pouvez pas protéger ce que vous ne connaissez pas.

L'identité en tant que couche de sécurité critique

Dans un paysage informatique qui a évolué bien au-delà du modèle traditionnel basé sur le périmètre, l'identité est devenue la couche de sécurité essentielle. Aakash Chandhoke d'Okta a expliqué comment sa plateforme d'identité intègre la gestion des accès, la gouvernance des identités et la gestion des accès privilégiés pour protéger chaque utilisateur, appareil et ressource. En tant que "porte d'entrée" du centre de données qui s'étend désormais sur plusieurs nuages, l'identité est désormais une infrastructure critique. La sécurité de la " porte d'entrée " doit être gérée en combinaison avec d'autres mesures de sécurité, y compris la sécurité physique, la sécurité du réseau et la formation et la sensibilisation des employés

Architecture pour la confiance et la résilience

Pour gérer de manière fiable des milliards d'authentifications mensuelles, Okta a conçu sa plateforme avec une architecture " toujours active " qui est sécurisée dès la conception et conçue pour l'échelle. Son approche active-active-active s'appuie sur plusieurs zones de disponibilité dans chaque région pour la tolérance aux pannes. Pour les scénarios de catastrophe, Okta propose une récupération standard (RPO/RTO d'une heure) et une récupération améliorée en cas de catastrophe avec un basculement plus rapide de 5 minutes.

Responsabilités du client avec SaaS et Cloud

Certes, certaines responsabilités incombent au client dans le cadre du modèle de responsabilité partagée. Les fournisseurs de cloud et de SaaS comme AWS, Atlassian et Okta ne peuvent pas restaurer les objets supprimés accidentellement ou par malveillance, comme les utilisateurs ou les politiques, dans les locataires individuels des clients. C'est là que les solutions de sauvegarde tierces entrent en jeu. Mais avant de commencer à protéger les applications SaaS et cloud, les clients doivent comprendre combien d'applications SaaS sont utilisées dans leur organisation - même en dehors du service informatique.

Bringing Okta Discovery to Life - Visualize your data estate

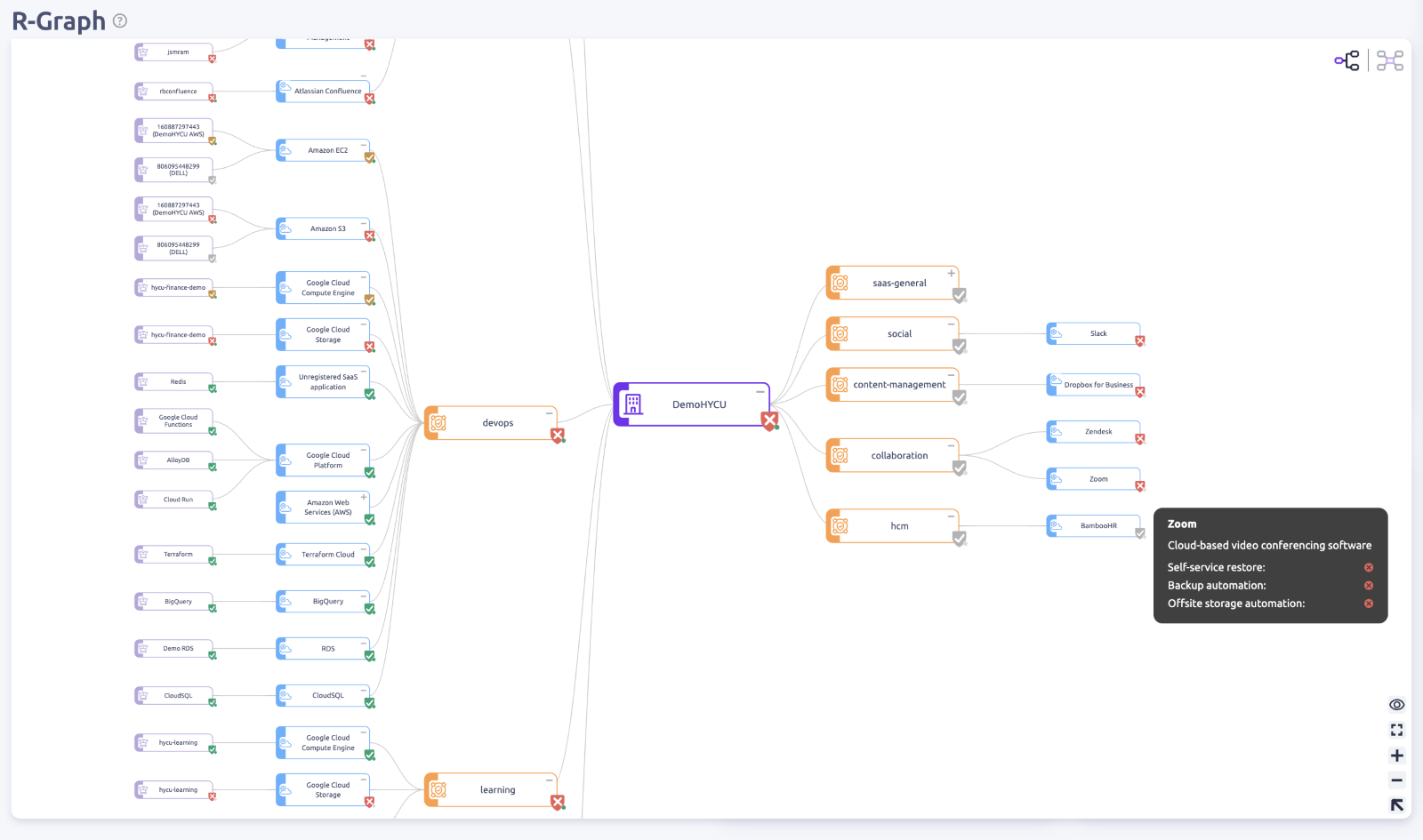

L'outil R-Graph de HYCU s'appuie sur les données du réseau d'intégration Okta pour fournir une carte visuelle du domaine SaaS d'une organisation, en mettant en évidence toutes les applications non protégées. Cela permet d'identifier rapidement les lacunes et de donner vie à la découverte d'Okta.

R-Graph offre aux organisations :

- Une découverte visuelle de leur patrimoine de données

- Catégorisation de leurs applications cloud et as-a-service par département

- Visibilité des applications SaaS vulnérables à la perte de données et à l'interruption sans aucune capacité de sauvegarde

- Surveillance continue de la conformité et de l'état de protection

L'ajout de la solution R-Cloud d'HYCU permet une protection automatisée, basée sur des politiques, d'Okta lui-même et des services cloud découverts.

R-Graph solution visual

Principes clés et meilleures pratiques de sauvegarde SaaS

Une fois que vous avez découvert votre domaine de données SaaS, il est temps de protéger les applications critiques. Lors de la configuration des sauvegardes dans le nuage, suivez les meilleures pratiques suivantes :

- Alignement des politiques de sauvegarde (définition des RPO et RTO) avec les accords de niveau de service dictés par l'entreprise pour les applications utilisées

- Activation du cryptage des données au repos et des politiques d'écriture unique et de lecture multiple (WORM) pour protéger les sauvegardes contre les tentatives d'effacement ou de cryptage.

- Exploiter votre propre stockage pour la souveraineté et le contrôle des données

- Utiliser des contrôles d'accès basés sur l'identité pour limiter les autorisations et réduire la portée

Comme cela a été souligné tout au long de la session, une protection robuste des données SaaS repose sur plusieurs piliers clés :

- Maximiser la découverte et la visibilité

- Déployer de solides contrôles d'accès basés sur l'identité

- Concevoir une approche de sécurité multicouche

-

Assurer la résilience des données avec des sauvegardes sécurisées, Les cyber-risques continuent d'évoluer, mais les organisations qui donnent la priorité à ces meilleures pratiques seront bien placées pour atténuer les pertes de données, se conformer aux réglementations et répondre rapidement à l'adversité. L'utilisation de plates-formes de confiance comme Okta et HYCU est une étape importante vers la création d'un environnement SaaS résilient et toujours actif.

N'oubliez pas que dans l'infrastructure informatique complexe d'aujourd'hui, la question n'est plus de savoir SI vous subirez une cyberattaque, mais QUAND.

Intéressé à en savoir plus ?

Obtenez les dernières informations et mises à jour

By submitting, I agree to the HYCU Subscription Agreement , Terms of Usage , and Privacy Policy .