Il y a quelques jours, j'ai eu une excellente conversation avec un spécialiste ASM sur la façon dont ASM peut être inclus dans DevOps.

Chaque application développée et déployée a besoin d'une protection solide, et l'utilisation d'ASM en tant que pare-feu applicatif offre une excellente solution. La force d'ASM réside en grande partie dans son approche basée sur les politiques, qui permet un contrôle précis grâce à la description des signatures autorisées et bloquées.

Les développeurs, en tant qu'architectes de leurs applications, possèdent une compréhension inégalée de leurs créations. Cette connaissance intime les rend parfaitement aptes à développer des politiques de sécurité ASM adaptées aux besoins spécifiques et aux vulnérabilités de leurs applications. En donnant aux développeurs les moyens d'élaborer ces politiques, les entreprises peuvent créer des mesures de sécurité plus efficaces et plus efficientes qui s'alignent étroitement sur l'architecture et la fonctionnalité de l'application.

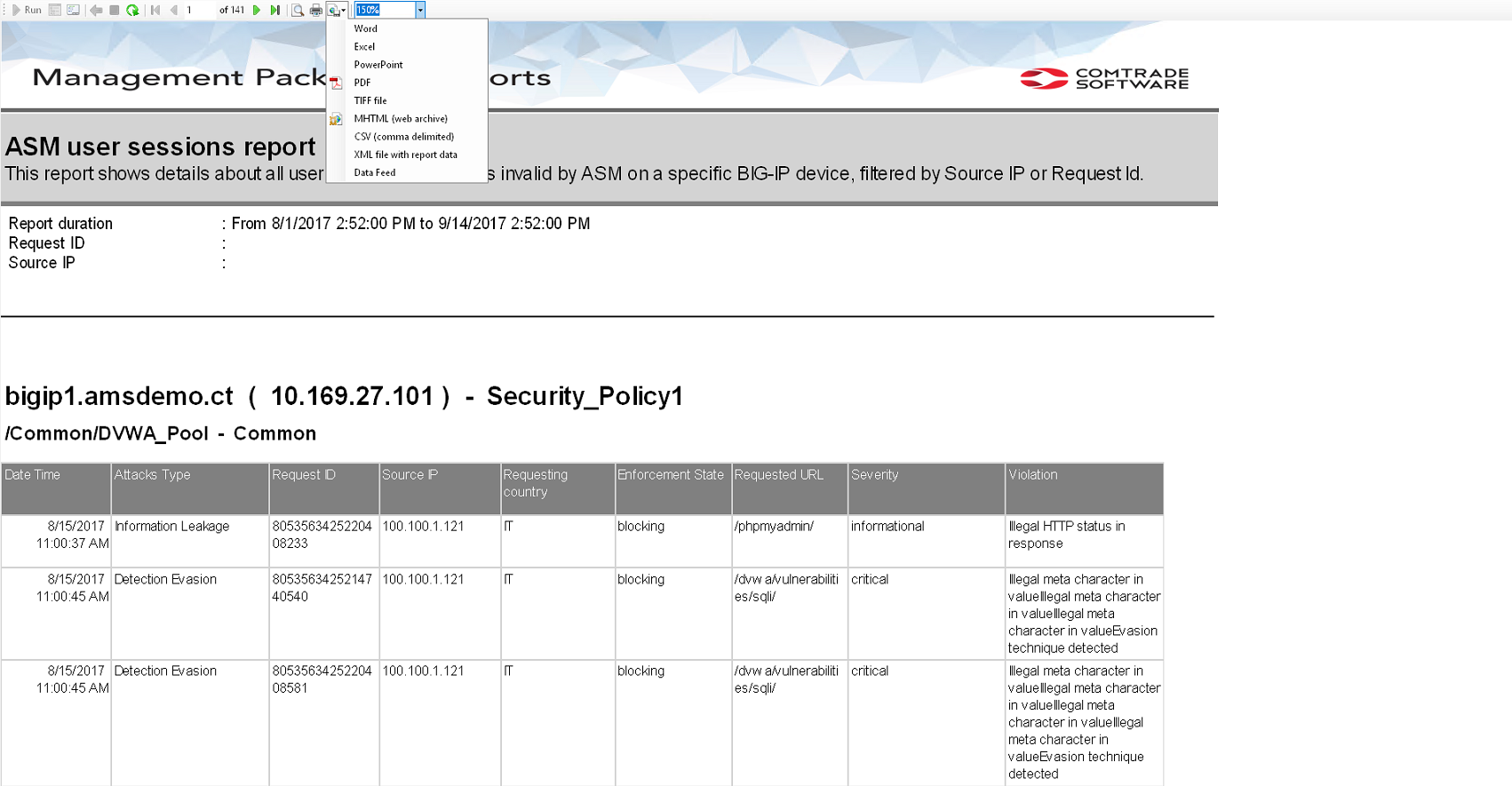

Toutefois, l'élaboration de politiques n'est que la première étape. Des tests rigoureux sont essentiels pour garantir l'efficacité de ces mesures de sécurité. C'est là que des outils centralisés tels que notre SCOM F5 BIG-IP Management Pack s'avèrent inestimables. Cette solution complète fournit des rapports détaillés sur toutes les sessions bloquées, offrant des informations cruciales telles que :

- Quand la session a été bloquée

- Pourquoi elle a été bloquée

- Quelle politique spécifique a déclenché le blocage

Ces rapports ont un double objectif. Ils peuvent être utilisés pour un examen manuel, ce qui permet aux développeurs et aux équipes de sécurité d'analyser l'efficacité de leurs politiques et d'identifier tout problème potentiel. En outre, la possibilité d'exporter ces rapports au format CSV prend en charge les processus de test automatisés, en intégrant de manière transparente les tests de sécurité dans les pipelines d'intégration et de déploiement continus.

Rapport indiquant la liste des sessions bloquées, quand, pourquoi et par quelle politique la session a été bloquée

Ce rapport peut être utilisé pour l'examen manuel des résultats ou exporté automatiquement vers CSV pour prendre en charge les tests automatiques.

Une fois que les développeurs sont satisfaits de la politique, ils peuvent l'envoyer pour un " examen par les pairs " par les spécialistes ASM.

Un élément que les spécialistes ASM peuvent apprécier est qu'ils peuvent utiliser notre SCOM F5 BIG-IP Management Pack comme outil de communication pour signaler toutes les solutions bloquées. En utilisant SCOM, ce rapport peut être automatiquement joint à une question du système de suivi des problèmes ou livré, par exemple, par courrier électronique.

Une fois approuvé par ASM SME, les développeurs peuvent scripter le déploiement de la politique avec le déploiement d'une nouvelle version d'application.

Si vous étudiez les moyens d'intégrer et de tester ASM au sein de votre pipeline DevOps, nous vous encourageons à examiner de plus près notre solution. Elle offre une approche complète de la sécurité des applications qui s'aligne sur les pratiques de développement modernes.

Pour découvrir ces avantages de première main et voir comment notre solution peut améliorer votre stratégie de sécurité des applications, nous vous invitons à essayer une évaluation gratuite. Cette expérience pratique démontrera comment notre SCOM F5 BIG-IP Management Pack peut rationaliser vos processus de sécurité et favoriser une meilleure collaboration entre vos équipes de développement et de sécurité.

Obtenez les dernières informations et mises à jour

By submitting, I agree to the HYCU Subscription Agreement , Terms of Usage , and Privacy Policy .