Vor ein paar Tagen hatte ich ein großartiges Gespräch mit einem ASM-Spezialisten darüber, wie ASM in DevOps eingebunden werden kann.

Jede Anwendung, die entwickelt und bereitgestellt wird, braucht einen robusten Schutz, und die Verwendung von ASM als Anwendungs-Firewall bietet eine hervorragende Lösung. Die Stärke von ASM liegt vor allem in seinem richtlinienbasierten Ansatz, der eine präzise Kontrolle durch die Beschreibung erlaubter und gesperrter Signaturen ermöglicht.

Entwickler, die die Architekten ihrer Anwendungen sind, verfügen über ein unvergleichliches Verständnis ihrer Kreationen. Aufgrund dieser intimen Kenntnisse sind sie ideal geeignet, um ASM-Sicherheitsrichtlinien zu entwickeln, die auf die spezifischen Anforderungen und Schwachstellen ihrer Anwendungen zugeschnitten sind. Indem sie die Entwickler mit der Ausarbeitung dieser Richtlinien beauftragen, können Unternehmen effektivere und effizientere Sicherheitsmaßnahmen schaffen, die sich eng an der Architektur und Funktionalität der Anwendung orientieren.

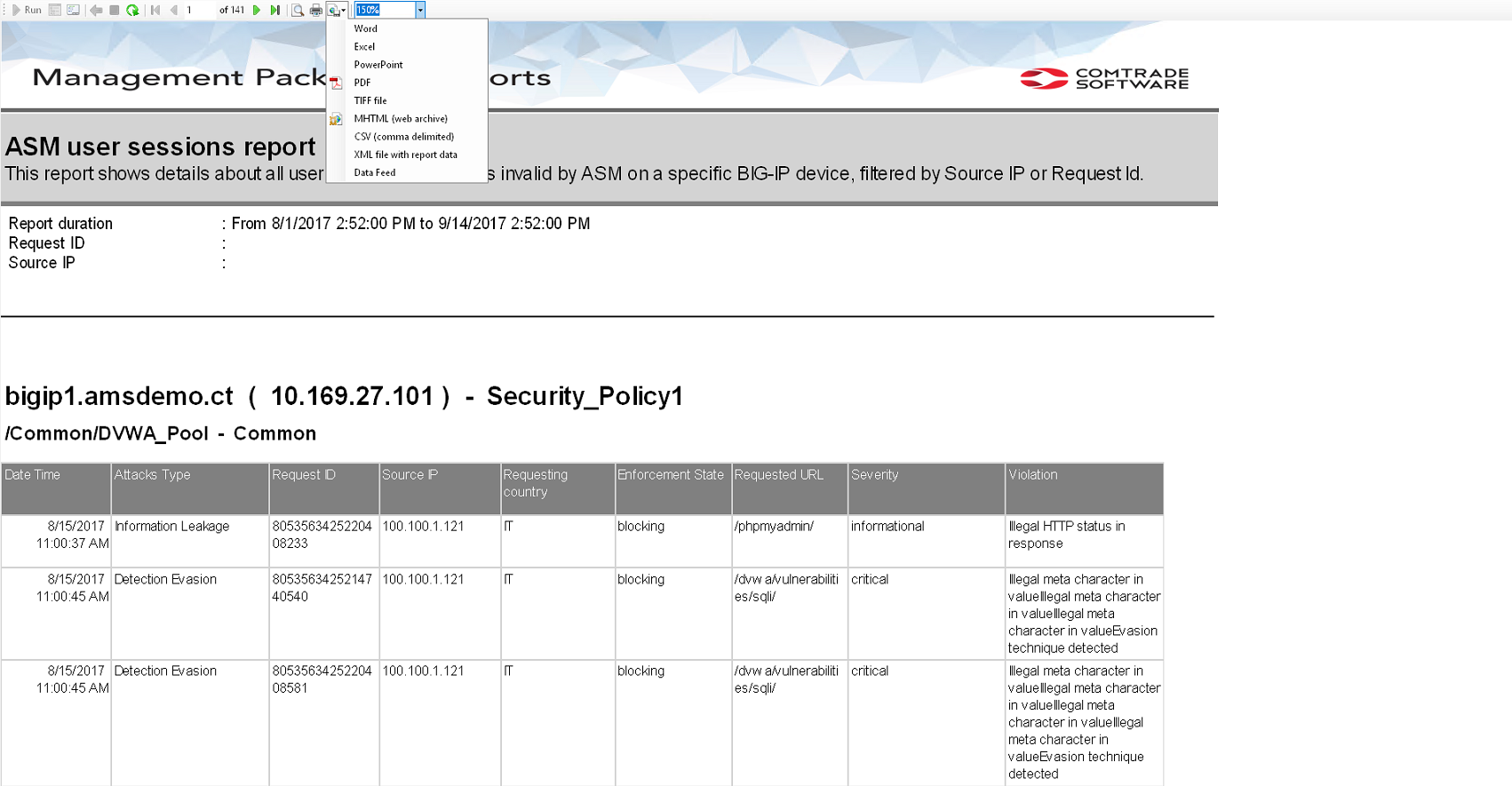

Die Entwicklung von Richtlinien ist jedoch nur der erste Schritt. Strenge Tests sind entscheidend, um die Wirksamkeit dieser Sicherheitsmaßnahmen zu gewährleisten. An dieser Stelle erweisen sich zentralisierte Tools wie unser SCOM F5 BIG-IP Management Pack als unschätzbar wertvoll. Diese umfassende Lösung liefert detaillierte Berichte über alle blockierten Sitzungen und bietet wichtige Informationen wie:

- Wann wurde die Sitzung blockiert

- Warum wurde sie blockiert

- Welche spezifische Richtlinie hat die Blockierung ausgelöst

Diese Berichte dienen einem doppelten Zweck. Sie können für die manuelle Überprüfung verwendet werden und ermöglichen es Entwicklern und Sicherheitsteams, die Wirksamkeit ihrer Richtlinien zu analysieren und mögliche Probleme zu erkennen. Darüber hinaus unterstützt die Möglichkeit, diese Berichte in das CSV-Format zu exportieren, automatisierte Testprozesse, so dass Sicherheitstests nahtlos in kontinuierliche Integrations- und Bereitstellungspipelines integriert werden können.

Dieser Bericht zeigt eine Liste der gesperrten Sitzungen an und gibt an, wann, warum und durch welche Richtlinie die Sitzung gesperrt wurde

Dieser Bericht kann für die manuelle Überprüfung der Ergebnisse verwendet oder automatisch nach CSV exportiert werden, um automatische Tests zu unterstützen.

Sobald die Entwickler mit der Richtlinie zufrieden sind, können sie diese zur Überprüfung durch ASM-Spezialisten senden.

Ein Punkt, den ASM-Spezialisten vielleicht zu schätzen wissen, ist, dass sie unser SCOM F5 BIG-IP Management Pack als Kommunikationstool verwenden können, um blockierte Lösungen zu melden. Durch die Verwendung von SCOM kann dieser Bericht automatisch an ein Problemverfolgungssystem angehängt oder z.B. per E-Mail zugestellt werden.

Nach der Freigabe durch ASM SME können Entwickler die Bereitstellung von Richtlinien mit einer neuen Anwendungsversion skripten.

Wenn Sie nach Möglichkeiten suchen, ASM in Ihre DevOps-Pipeline zu integrieren und zu testen, sollten Sie sich unsere Lösung genauer ansehen. Sie bietet einen umfassenden Ansatz für die Anwendungssicherheit, der mit modernen Entwicklungspraktiken in Einklang steht.

Um diese Vorteile aus erster Hand zu erfahren und zu sehen, wie unsere Lösung Ihre Strategie für die Anwendungssicherheit verbessern kann, laden wir Sie zu einer kostenlosen Testversion ein. Diese praktische Erfahrung wird Ihnen zeigen, wie unser SCOM F5 BIG-IP Management Pack Ihre Sicherheitsprozesse rationalisieren und eine bessere Zusammenarbeit zwischen Ihren Entwicklungs- und Sicherheitsteams fördern kann.

>

Erhalten Sie die neuesten Erkenntnisse und Updates

By submitting, I agree to the HYCU Abonnementvertrag , Terms of Usage , and Datenschutzbestimmungen .